کاربرد پراکسی در امنیت شبکه (?)

در مقایسه فایروالها، ما مفهومی از پراکسی ارائه میدهیم و پراکسی را از فیلترکننده بستهها متمایز میکنیم. با پیشزمینهای که از پراکسی در شماره قبل بیان کردیم، میتوانیم در اینجا مزایای پراکسیها بعنوان ابزاری برای امنیت را لیست کنیم:

· با مسدود کردن روشهای معمول مورد استفاده در حملهها، هککردن شبکه شما را مشکلتر میکنند.

· با پنهان کردن جزئیات سرورهای شبکه شما از اینترنت عمومی، هککردن شبکه شما را مشکلتر میکنند.

· با جلوگیری از ورود محتویات ناخواسته و نامناسب به شبکه شما، استفاده از پهنای باند شبکه را بهبود میبخشند.

· با ممانعت از یک هکر برای استفاده از شبکه شما بعنوان نقطه شروعی برای حمله دیگر، از میزان این نوع مشارکت میکاهند.

· با فراهمآوردن ابزار و پیشفرضهایی برای مدیر شبکه شما که میتوانند بطور گستردهای استفاده شوند، میتوانند مدیریت شبکه شما را آسان سازند.

بطور مختصر میتوان این مزایا را اینگونه بیان کرد؛ پراکسیها به شما کمک میکنند که شبکهتان را با امنیت بیشتر، موثرتر و اقتصادیتر مورد استفاده قرار دهید. بهرحال در ارزیابی یک فایروال، این مزایا به فواید اساسی تبدیل میشوند که توجه جدی را میطلبند.

برخی انواع پراکسی

تا کنون به پراکسی بصورت یک کلاس عمومی تکنولوژی پرداختیم. در واقع، انواع مختلف پراکسی وجود دارد که هرکدام با نوع متفاوتی از ترافیک اینترنت سروکار دارند. در بخش بعد به چند نوع آن اشاره میکنیم و شرح میدهیم که هرکدام در مقابل چه نوع حملهای مقاومت میکند.

البته پراکسیها تنظیمات و ویژگیهای زیادی دارند. ترکیب پراکسیها و سایر ابزار مدیریت فایروالها به مدیران شبکه شما قدرت کنترل امنیت شبکه تا بیشترین جزئیات را میدهد. در ادامه به پراکسیهای زیر اشاره خواهیم کرد:

· SMTP Proxy

· HTTP Proxy

· FTP Proxy

· DNS Proxy

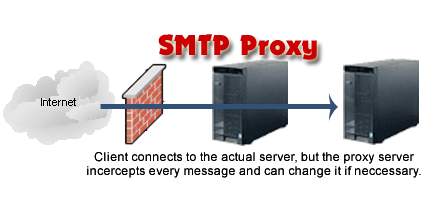

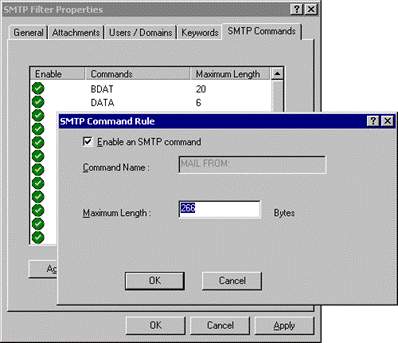

SMTP Proxy

پراکسی SMTP (Simple Mail Transport Protocol) محتویات ایمیلهای وارد شونده و خارجشونده را برای محافظت از شبکه شما در مقابل خطر بررسی میکند. بعضی از تواناییهای آن اینها هستند:

· مشخص کردن بیشترین تعداد دریافتکنندگان پیام: این اولین سطح دفاع علیه اسپم (هرزنامه) است که اغلب به صدها یا حتی هزاران دریافتکننده ارسال میشود.

· مشخص کردن بزرگترین اندازه پیام: این به سرور ایمیل کمک میکند تا از بار اضافی و حملات بمباران توسط ایمیل جلوگیری کند و با این ترتیب میتوانید به درستی از پهنای باند و منابع سرور استفاده کنید.

· اجازه دادن به کاراکترهای مشخص در آدرسهای ایمیل آنطور که در استانداردهای اینترنت پذیرفته شده است: چنانچه قبلاً اشاره شد، بعضی حملهها بستگی به ارسال کاراکترهای غیرقانونی در آدرسها دارد. پراکسی میتواند طوری تنظیم شود که بجز به کاراکترهای مناسب به بقیه اجازه عبور ندهد.

· فیلترکردن محتوا برای جلوگیری از انواعی محتویات اجرایی: معمولترین روش ارسال ویروس، کرم و اسب تروا فرستادن آنها در پیوستهای به ظاهر بیضرر ایمیل است. پراکسی SMTP میتواند این حملهها را در یک ایمیل از طریق نام و نوع، مشخص و جلوگیری کند، تا آنها هرگز به شبکه شما وارد نشوند.

· فیلترکردن الگوهای آدرس برای ایمیلهای مقبول\مردود: هر ایمیل شامل آدرسی است که نشاندهنده منبع آن است. اگر یک آدرس مشخص شبکه شما را با تعداد بیشماری از ایمیل مورد حمله قرار دهد، پراکسی میتواند هر چیزی از آن آدرس اینترنتی را محدود کند. در بسیاری موارد، پراکسی میتواند تشخیص دهد چه موقع یک هکر آدرس خود را جعل کرده است. از آنجا که پنهان کردن آدرس بازگشت تنها دلایل خصمانه دارد، پراکسی میتواند طوری تنظیم شود که بطور خودکار ایمیل جعلی را مسدود کند.

· فیلترکردن Headerهای ایمیل: Headerها شامل دیتای انتقال مانند اینکه ایمیل از طرف کیست، برای کیست و غیره هستند. هکرها راههای زیادی برای دستکاری اطلاعات Header برای حمله به سرورهای ایمیل یافتهاند. پراکسی مطمئن میشود که Headerها با پروتکلهای اینترنتی صحیح تناسب دارند و ایمیلهای دربردارنده headerهای تغییرشکلداده را مردود میکنند. پراکسی با اعمال سختگیرانه استانداردهای ایمیل نرمال، میتواند برخی حملههای آتی را نیز مسدود کند.

· تغییردادن یا پنهانکردن نامهای دامنه و IDهای پیامها: ایمیلهایی که شما میفرستید نیز مانند آنهایی که دریافت میکنید، دربردارنده دیتای header هستند. این دیتا بیش از آنچه شما میخواهید دیگران درباره امور داخلی شبکه شما بدانند، اطلاعات دربردارند. پراکسی SMTP میتواند بعضی از این اطلاعات را پنهان کند یا تغییر دهد تا شبکه شما اطلاعات کمی در اختیار هکرهایی قرار دهد که برای وارد شدن به شبکه شما دنبال سرنخ میگردند.

کاربرد پراکسی در امنیت شبکه (?)

در شماره های قبل به پراکسی سرور، مقایسه پراکسی و فایروال و پراکسی SMTP پرداختیم. به بررسی انواع دیگر پراکسی می پردازیم:

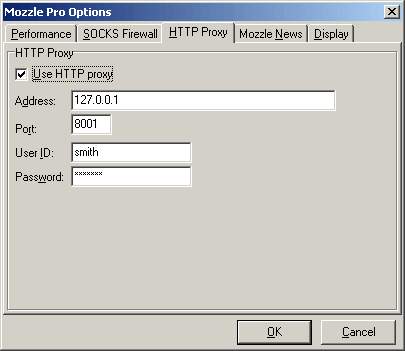

HTTP Proxy

این پراکسی بر ترافیک داخل شونده و خارج شونده از شبکه شما که توسط کاربرانتان برای دسترسی به World Wide Web ایجاد شده، نظارت می کند. این پراکسی برای مراقبت از کلاینت های وب شما و سایر برنامه ها که به دسترسی به وب از طریق اینترنت متکی هستند و نیز حملات برپایه HTML، محتوا را فیلتر می کند. بعضی از قابلیتهای آن اینها هستند:

· برداشتن اطلاعات اتصال کلاینت: این پراکسی می تواند آن قسمت از دیتای header را که نسخه سیستم عامل، نام و نسخه مرورگر، حتی آخرین صفحه وب دیده شده را فاش می کند، بردارد. در بعضی موارد، این اطلاعات حساس است، بنابراین چرا فاش شوند؟

· تحمیل تابعیت کامل از استانداردهای مقررشده برای ترافیک وب: در بسیاری از حمله ها، هکرها بسته های تغییرشکل داده شده را ارسال می کنند که باعث دستکاری عناصر دیگر صفحه وب می شوند، یا بصورتی دیگر با استفاده از رویکردی که ایجادکنندگان مرورگر پیش بینی نمی کردند، وارد می شوند. پراکسی HTTP این اطلاعات بی معنی را نمی پذیرد. ترافیک وب باید از استانداردهای وب رسمی پیروی کند، وگرنه پراکسی ارتباط را قطع می کند.

· فیلترکردن محتوای از نوع MIME : الگوهای MIME به مرورگر وب کمک می کنند تا بداند چگونه محتوا را تفسیر کند تا با یک تصویرگرافیکی بصورت یک گرافیک رفتار شود، یا .wav فایل بعنوان صوت پخش شود، متن نمایش داده شود و غیره. بسیاری حمله های وب بسته هایی هستند که در مورد الگوی MIME خود دروغ می گویند یا الگوی آن را مشخص نمی کنند. پراکسی HTTP این فعالیت مشکوک را تشخیص می دهد و چنین ترافیک دیتایی را متوقف می کند.

· فیلترکردن کنترلهای Java و ActiveX: برنامه نویسان از Java و ActiveX برای ایجاد برنامه های کوچک بهره می گیرند تا در درون یک مرورگر وب اجراء شوند (مثلاً اگر فردی یک صفحه وب مربوط به امور جنسی را مشاهده می کند، یک اسکریپت ActiveX روی آن صفحه می تواند بصورت خودکار آن صفحه را صفحه خانگی مرورگر آن فرد نماید). پراکسی می تواند این برنامه ها را مسدود کند و به این ترتیب جلوی بسیاری از حمله ها را بگیرد.

· برداشتن کوکی ها: پراکسی HTTP می تواند جلوی ورود تمام کوکی ها را بگیرد تا اطلاعات خصوصی شبکه شما را حفظ کند.

· برداشتن Headerهای ناشناس: پراکسی HTTP ، از headerهای HTTP که از استاندارد پیروی نمی کنند، ممانعت بعمل می آورد. یعنی که، بجای مجبور بودن به تشخیص حمله های برپایه علائمشان، پراکسی براحتی ترافیکی را که خارج از قاعده باشد، دور می ریزد. این رویکرد ساده از شما در مقابل تکنیک های حمله های ناشناس دفاع می کند.

· فیلترکردن محتوا: دادگاه ها مقررکرده اند که تمام کارمندان حق برخورداری از یک محیط کاری غیر خصمانه را دارند. بعضی عملیات تجاری نشان می دهد که بعضی موارد روی وب جایگاهی در شبکه های شرکت ها ندارند. پراکسی HTTP سیاست امنیتی شرکت شما را وادار می کند که توجه کند چه محتویاتی مورد پذیرش در محیط کاریتان است و چه هنگام استفاده نامناسب از اینترنت در یک محیط کاری باعث کاستن از بازده کاری می شود. بعلاوه، پراکسی HTTP می تواند سستی ناشی از فضای سایبر را کم کند. گروه های مشخصی از وب سایتها که باعث کم کردن تمرکز کارمندان از کارشان می شود، می توانند غیرقابل دسترس شوند.

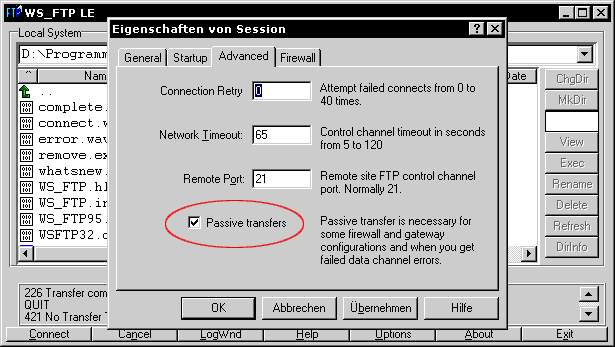

FTP Proxy

بسیاری از سازمان ها از اینترنت برای انتقال فایل های دیتای بزرگ از جایی به جایی دیگر استفاده می کنند. در حالیکه فایل های کوچک تر می توانند بعنوان پیوست های ایمیل منتقل شوند، فایل های بزرگ تر توسط FTP (File Transfer Protocol) فرستاده می شوند. بدلیل اینکه سرورهای FTP فضایی را برای ذخیره فایل ها آماده می کنند، هکرها علاقه زیادی به دسترسی به این سرورها دارند. پراکسی FTP معمولاً این امکانات را دارد:

· محدودکردن ارتباطات از بیرون به «فقط خواندنی»: این عمل به شما اجازه می دهد که فایل ها را در دسترس عموم قرار دهید، بدون اینکه توانایی نوشتن فایل روی سرورتان را بدهید.

· محدود کردن ارتباطات به بیرون به «فقط خواندنی»: این عمل از نوشتن فایل های محرمانه شرکت به سرورهای FTP خارج از شبکه داخلی توسط کاربران جلوگیری می کند.

· مشخص کردن زمانی ثانیه های انقضای زمانی: این عمل به سرور شما اجازه می دهد که قبل از حالت تعلیق و یا Idle request ارتباط را قطع کند.

· ازکارانداختن فرمان FTP SITE : این از حمله هایی جلوگیری می کند که طی آن هکر فضایی از سرور شما را تسخیر می کند تا با استفاده از سیستم شما حمله بعدی خودش را پایه ریزی می کند.

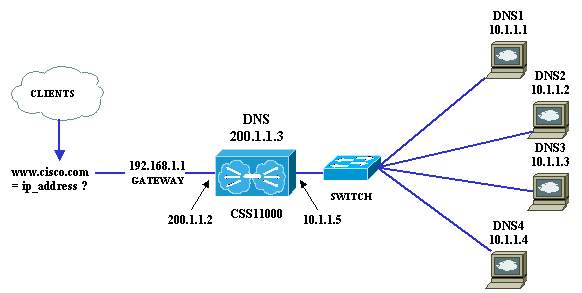

DNS Proxy

DNS (Domain Name Server) شاید به اندازه HTTP یا SMTP شناخته شده نیست، اما چیزی است که به شما این امکان را می دهد که نامی را مانند http://www.ircert.com در مرورگر وب خود تایپ کنید و وارد این سایت شوید – بدون توجه به اینکه از کجای دنیا به اینترنت متصل شده اید. بمنظور تعیین موقعیت و نمایش منابعی که شما از اینترنت درخواست می کنید، DNS نام های دامنه هایی را که می توانیم براحتی بخاطر بسپاریم به آدرس IP هایی که کامپیوترها قادر به درک آن هستند، تبدیل می کند. در اصل این یک پایگاه داده است که در تمام اینترنت توزیع شده است و توسط نام دامنه ها فهرست شده است.

بهرحال، این حقیقت که این سرورها در تمام دنیا با مشغولیت زیاد در حال پاسخ دادن به تقاضاها برای صفحات وب هستند، به هکرها امکان تعامل و ارسال دیتا به این سرورها را برای درگیرکردن آنها می دهد. حمله های برپایه DNS هنوز خیلی شناخته شده نیستند، زیرا به سطحی از پیچیدگی فنی نیاز دارند که بیشتر هکرها نمی توانند به آن برسند. بهرحال، بعضی تکنیک های هک که میشناسیم باعث می شوند هکرها کنترل کامل را بدست گیرند. بعضی قابلیت های پراکسی DNS می تواند موارد زیر باشد:

· تضمین انطباق پروتکلی: یک کلاس تکنیکی بالای اکسپلویت می تواند لایه Transport را که تقاضاها و پاسخ های DNS را انتقال می دهد به یک ابزار خطرناک تبدیل کند. این نوع از حمله ها بسته هایی تغییرشکل داده شده بمنظور انتقال کد آسیب رسان ایجاد می کنند. پراکسی DNS، headerهای بسته های DNS را بررسی می کند و بسته هایی را که بصورت ناصحیح ساخته شده اند دور می ریزد و به این ترتیب جلوی بسیاری از انواع سوء استفاده را می گیرد.

· فیلترکردن محتوای headerها بصورت گزینشی: DNS در سال ???? ایجاد شده و از آن موقع بهبود یافته است. بعضی از حمله های DNS بر ویژگی هایی تکیه می کنند که هنوز تایید نشده اند. پراکسی DNS می تواند محتوای header تقاضاهای DNS را بررسی کند و تقاضاهایی را که کلاس، نوع یا طول header غیرعادی دارند، مسدود کند.

نتیجه گیری

با مطالعه این مجموعه مقالات، تا حدی با پراکسی ها آشنا شدیم. پراکسی تمام ابزار امنیت نیست، اما یک ابزار عالیست، هنگامی که با سایر امنیت سنج ها! مانند ضدویروس های استاندارد، نرم افزارهای امنیتی سرور و سیستم های امنیتی فیزیکی بکار برده شود.

اولین اتصال یک کامپیوتر به اینترنت (?)

در این مطلب چندین راهنمایی برای اتصال یک کامپیوتر جدید (یا ارتقاء یافته) برای اولین بار به اینترنت آورده شده است و مخاطبان آن کاربران خانگی، دانشجویان، شرکت های تجاری کوچک، یا هر مکانی با اتصال پرسرعت (مودم کابلی، DSL) یا از طریق خط تلفن است. {گروه امداد امنیت کامپیوتری ایران}

انگیزه

این مطلب بدلیل ریسک فزاینده برای کاربران اینترنتِ بدون حمایت مختص IT است. در ماه های اخیر، جهان شاهد گرایش به سمت سوءاستفاده از کامپیوترهای جدید یا محافظت نشده بوده است. این جریان بدلیل بعضی دلایل تشدید می شود:

بسیاری از پیکربندی های پیش فرض کامپیوترها نا امن هستند.

شکاف های امنیتی تازه ای ممکن است در مدت زمان ساخت و پیکربندی کامپیوتر توسط سازنده و تنظیم کامپیوتر برای اولین بار توسط کاربر، کشف شده باشد.

هنگام ارتقا نرم افزار از طریق ابزار مرسوم (مانند CD-ROM و DVD-ROM) شکافهای امنیتی جدید ممکن است از زمان ساخت دیسک تا کنون کشف شده باشد.

حمله کنندگان دامنه آدرس های IP خطوط پرسرعت و dial-up را می دانند و بطورمنظم پیمایش می کنند.

تعداد زیادی از کرمها از قبل در حال چرخیدن در اینترنت هستند و بطور پیوسته کامپیوترهای جدید را بمنظور سوءاستفاده پیمایش می کنند.

جالب است که زمان میانگین برای حمله به کامپیوترها در بعضی شبکه ها برای کامپیوترهای محافظت نشده بر حسب دقیقه اندازه گیری می شود، مخصوصاً این موضوع برای محدوده آدرس های استفاده شده توسط مودم های کابلی، DSL و dial-up صحت دارد.

توصیه ها

ادامه این مطلب به دو بخش اختصاص دارد، اول راهنمایی عمومی و بعد گام های مختص به سیستم های عامل مشخص.

راهنمایی عمومی

هدف این مطلب فراهم آوردن حفاظت کافی برای یک کامپیوتر جدید است تا یک کاربر بتواند هر وصله نرم افزاری را که از زمان ساخت کامپیوتر یا نصب نرم افزار اولیه از طریق CD، منتشر شده است، دانلود و نصب کند. توجه کنید که این مراحل راهنمایی کاملی برای نگه داری امن یک کامپیوتر از زمان دانلود اولیه و نصب وصله ها نیستند، بلکه قدم های اولیه و اساسی هستند.

تذکر:

o توصیه می شود که این مراحل را هنگام ارتقاء به سیستم عامل جدید و همچنین اولین اتصال یک کامپیوتر جدید به اینترنت انجام دهید.

o این مراحل را قبل از اولین اتصال به اینترنت انجام دهید.

اینها مراحلی هستند که توصیه می شوند:

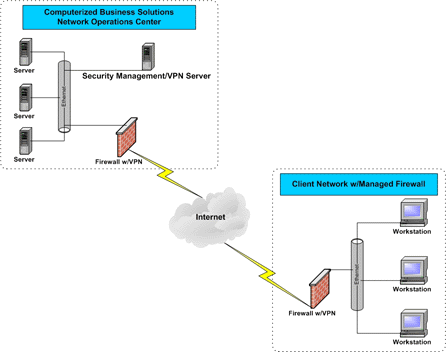

?- اگر ممکن است، کامپیوتر جدید را از طریق یک فایروال شبکه یا روترـ فایروال به اینترنت متصل کنید.

فایروال شبکه یا روترـ فایروال سخت افزاری است که کاربران می توانند بین کامپیوترها روی LAN و وسیله پرسرعت اتصال به اینترنت (مودم کابلی یا DSL) نصب کنند. با مسدود کردن دسترسی به کامپیوترهای شبکه داخلی از طریق اینترنت (البته هنوز اجازه دسترسی برای این کامپیوترها به اینترنت وجود دارد)، یک فایروال سخت افزاری اغلب می تواند حفاظت کافی را برای یک کاربر برای دانلود و نصب وصله های نرم افزاری لازم فراهم آورد. فایروال سخت افزاری درجه بالایی از حفاظت را برای کامپیوترهای تازه ای که به اینترنت متصل می شوند، ایجاد می کند.

چنانچه کامپیوتری را از طریق فایروالی که عمل NAT را انجام می دهد، به اینترنت متصل می کنید و یکی از شرایط ذیل برقرار است (الف) ماشین جدید تنها کامپیوتری است که از طریق فایروال به اینترنت متصل می شود یا (ب) تمام ماشینهای دیگر متصل به اینترنت از طریق فایروال، بروز شده باشند و آلوده به ویروسها، کرمها، یا کدهای آسیب رسان دیگر نباشند، در اینصورت شما ممکن است نیاز به فعال کردن فایروال نرم افزاری نباشید.

?- اگر دسترسی دارید، فایروال نرم افزاری موجود در کامپیوتر را فعال کنید.

اگر سیستم عامل شما شامل یک فایروال نرم افزاری است، توصیه می شود که بمنظور مسدود کردن اتصالات از سایر کامپیوترهای موجود در اینترنت آن را فعال کنید.

چنانچه در بالا گفته شد، اگه کامپیوتر شما در حال متصل شدن به یک LAN است که یک فایروال سخت افزاری دارد و بقیه کامپیوترها روی این شبکه کاملاً محافظت شده و بدون کدهای زیان رسان باشند، این مرحله اختیاری است. بهرحال، به عنوان بخشی از استراتژی «دفاع در عمق»، توصیه می شود که فایروال نرم افزاری موجود در سیستم عامل فعال شود.

اگه سیستم عامل شما فاقد فایروال نرم افزاری است، ممکن است که بخواهید برنامه فایروال شخص ثالثی را نصب کنید. بسیاری از چنین برنامه هایی بطور تقریباً رایگان وجود دارند. بهرحال، با توجه به این مسأله که مورد نظر ما در این مقاله، همان زمان کوتاه اتصال کامپیوتر محافظت نشده به اینترنت است، توصیه می شود که هر برنامه فایروال ثالثی از ابزاری مانند CD، DVD یا Floppy قبل از اتصال به اینترنت نصب گردد تا اینکه مستقیماً برروی کامپیوتر محافظت نشده دانلود گردد. در غیر اینصورت، ممکن است که این کامپیوتر قبل از کامل شدن دانلود و نصب نرم افزار مطلوب مورد سوءاستفاده قرار گیرد.

?- سرویس های غیرضروری را مانند اشتراک فایل و پرینتر غیرفعال کنید.

بیشتر سیستم عامل ها بصورت پیش فرض اشتراک فایل و پرینتر را فعال نمی کنند، بنابراین نباید مسأله ای برای کاربران باشد. بهرحال، اگر کامپیوتر خود را به سیستم عامل جدید ارتقاء می دهید و اشتراک فایل آن فعال است، امکان دارد که در سیستم عامل جدید نیز این گزینه فعال باشد. از آنجا که سیستم عامل جدید ممکن است شکاف های امنیتی داشته باشد که در نسخه قدیمی تر نبودند، اشتراک فایل را در نسخه قبلی قبل از ارتقاء سیستم عامل غیرفعال کنید. بعد از کامل شدن عمل ارتقاء و نصب تمام وصله های مربوطه، اشتراک فایل در صورت نیاز می تواند مجدداً فعال شود.

?- وصله های نرم افزاری را در صورت نیاز دانلود و نصب کنید.

زمانی که کامپیوتر از حمله قریب الوقوع از طریق استفاده از فایروال سخت افزاری ویا نرم افزاری و غیرفعال کردن اشتراک فایل و پرینتر محافظت شده است، باید تقریباً اتصال به اینترنت بمنظور دانلود و نصب وصله های نرم افزاری لازم امن باشد. مهم است که این گام حتماً انجام گیرد چون درغیراینصورت کامپیوتر می تواند در معرض سوءاستفاده قرار گیرد اگر بعداً در زمان دیگری فایروال غیرفعال شود یا اشتراک فایل فعال شود.

وصله های نرم افزاری را از سایت های قابل اعتماد و شناخته شده (مانند سایتهای خود فروشندگان نرم افزار)، دانلود کنید تا امکان اینکه یک مزاحم از طریق استفاده از یک اسب تروا کنترل را در اختیار گیرد، به حداقل برسد.

در قسمتهای قبل به سرویسهای امنیتی استاندارد 802.11 پرداختیم. در ضمنِ ذکر هریک از سرویسها، سعی کردیم به ضعفهای هریک اشارهیی داشته باشیم. در این قسمت به بررسی ضعفهای تکنیکهای امنیتی پایهی استفاده شده در این استاندارد میپردازیم.

همانگونه که گفته شد، عملاً پایهی امنیت در استاندارد 802.11 بر اساس پروتکل WEP استوار است. WEP در حالت استاندارد بر اساس کلیدهای ?? بیتی برای رمزنگاری توسط الگوریتم RC4 استفاده میشود، هرچند که برخی از تولیدکنندهگان نگارشهای خاصی از WEP را با کلیدهایی با تعداد بیتهای بیشتر پیادهسازی کردهاند.

نکتهیی که در این میان اهمیت دارد قائل شدن تمایز میان نسبت بالارفتن امنیت و اندازهی کلیدهاست. با وجود آن که با بالارفتن اندازهی کلید (تا ??? بیت) امنیت بالاتر میرود، ولی از آنجاکه این کلیدها توسط کاربران و بر اساس یک کلمهی عبور تعیین میشود، تضمینی نیست که این اندازه تماماً استفاده شود. از سوی دیگر همانطور که در قسمتهای پیشین نیز ذکر شد، دستیابی به این کلیدها فرایند چندان سختی نیست، که در آن صورت دیگر اندازهی کلید اهمیتی ندارد.

متخصصان امنیت بررسیهای بسیاری را برای تعیین حفرههای امنیتی این استاندارد انجام دادهاند که در این راستا خطراتی که ناشی از حملاتی متنوع، شامل حملات غیرفعال و فعال است، تحلیل شده است.

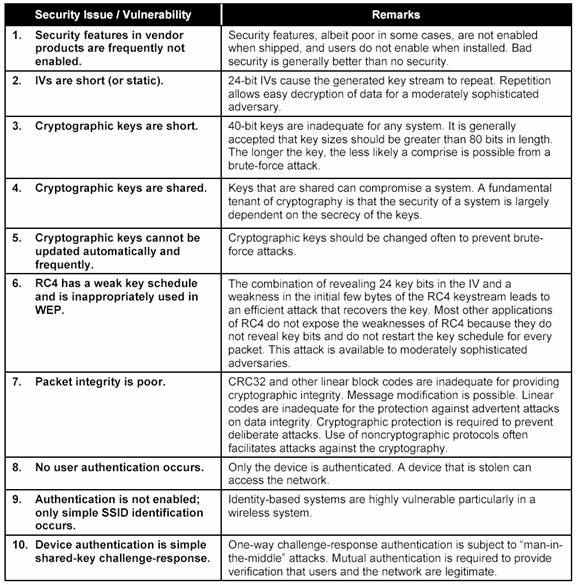

حاصل بررسیهای انجام شده فهرستی از ضعفهای اولیهی این پروتکل است :

?. استفاده از کلیدهای ثابت WEP

یکی از ابتداییترین ضعفها که عموماً در بسیاری از شبکههای محلی بیسیم وجود دارد استفاده از کلیدهای مشابه توسط کاربران برای مدت زمان نسبتاً زیاد است. این ضعف به دلیل نبود یک مکانیزم مدیریت کلید رخ میدهد. برای مثال اگر یک کامپیوتر کیفی یا جیبی که از یک کلید خاص استفاده میکند به سرقت برود یا برای مدت زمانی در دسترس نفوذگر باشد، کلید آن بهراحتی لو رفته و با توجه به تشابه کلید میان بسیاری از ایستگاههای کاری عملاً استفاده از تمامی این ایستگاهها ناامن است.

از سوی دیگر با توجه به مشابه بودن کلید، در هر لحظه کانالهای ارتباطی زیادی توسط یک حمله نفوذپذیر هستند.

?. Initialization Vector (IV)

این بردار که یک فیلد ?? بیتی است در قسمت قبل معرفی شده است. این بردار به صورت متنی ساده فرستاده می شود. از آنجاییکه کلیدی که برای رمزنگاری مورد استفاده قرار میگیرد بر اساس IV تولید می شود، محدودهی IV عملاً نشاندهندهی احتمال تکرار آن و در نتیجه احتمال تولید کلیدهای مشابه است. به عبارت دیگر در صورتی که IV کوتاه باشد در مدت زمان کمی میتوان به کلیدهای مشابه دست یافت.

این ضعف در شبکههای شلوغ به مشکلی حاد مبدل میشود. خصوصاً اگر از کارت شبکهی استفاده شده مطمئن نباشیم. بسیاری از کارتهای شبکه از IVهای ثابت استفاده میکنند و بسیاری از کارتهای شبکهی یک تولید کنندهی واحد IVهای مشابه دارند. این خطر بههمراه ترافیک بالا در یک شبکهی شلوغ احتمال تکرار IV در مدت زمانی کوتاه را بالاتر میبرد و در نتیجه کافیست نفوذگر در مدت زمانی معین به ثبت دادههای رمز شدهی شبکه بپردازد و IVهای بستههای اطلاعاتی را ذخیره کند. با ایجاد بانکی از IVهای استفاده شده در یک شبکهی شلوغ احتمال بالایی برای نفوذ به آن شبکه در مدت زمانی نه چندان طولانی وجود خواهد داشت.

?. ضعف در الگوریتم

از آنجاییکه IV در تمامی بستههای تکرار میشود و بر اساس آن کلید تولید میشود، نفوذگر میتواند با تحلیل و آنالیز تعداد نسبتاً زیادی از IVها و بستههای رمزشده بر اساس کلید تولید شده بر مبنای آن IV، به کلید اصلی دست پیدا کند. این فرایند عملی زمان بر است ولی از آنجاکه احتمال موفقیت در آن وجود دارد لذا به عنوان ضعفی برای این پروتکل محسوب میگردد.

?. استفاده از CRC رمز نشده

در پروتکل WEP، کد CRC رمز نمیشود. لذا بستههای تأییدی که از سوی نقاط دسترسی بیسیم بهسوی گیرنده ارسال میشود بر اساس یک CRC رمزنشده ارسال میگردد و تنها در صورتی که نقطهی دسترسی از صحت بسته اطمینان حاصل کند تأیید آن را میفرستد. این ضعف این امکان را فراهم میکند که نفوذگر برای رمزگشایی یک بسته، محتوای آن را تغییر دهد و CRC را نیز به دلیل این که رمز نشده است، بهراحتی عوض کند و منتظر عکسالعمل نقطهی دسترسی بماند که آیا بستهی تأیید را صادر می کند یا خیر.

ضعفهای بیان شده از مهمترین ضعفهای شبکههای بیسیم مبتنی بر پروتکل WEP هستند. نکتهیی که در مورد ضعفهای فوق باید به آن اشاره کرد این است که در میان این ضعفها تنها یکی از آنها (مشکل امنیتی سوم) به ضعف در الگوریتم رمزنگاری باز میگردد و لذا با تغییر الگوریتم رمزنگاری تنها این ضعف است که برطرف میگردد و بقیهی مشکلات امنیتی کماکان به قوت خود باقی هستند.

جدول زیر ضعفهای امنیتی پروتکل WEP را بهاختصار جمعبندی کرده است :

در قسمتهای آتی به بررسی خطرهای ناشی از این ضعفها و نیازهای امنیتی در شبکههای بیسیم میپردازیم.

اولین اتصال یک کامپیوتر به اینترنت (?)

در شماره قبل راهنمای کلی از نظر امنیت برای نصب کامپیوترهای جدید ارائه گردید. بهرحال، عمل به بعضی از آن توصیه ها بستگی به سیستم عامل مورد استفاده دارد. این بخش مشخصاً به سیستم های عامل ویندوز XP و Apple Macintosh OSX و چند اشاره به سایر سیستم عاملها دارد.

?- ویندوز XP

بمنظور انجام این مراحل، شما نیاز دارید که به یک اکانت با اختیارات مدیر محلی وارد شوید.

الف. مقاله قبل را مرور کنید.

ب. در صورت امکان، از طریق یک فایروال سخت افزاری متصل شوید.

(به این مرحله در شماره قبل اشاره شده است.)

پ. Internet Connection Firewall موجود در XP را فعال کنید.

(مایکروسافت دستورهای فعال کردن این فایروال را ارائه کرده است.)

ت. اشتراکها را اگر فعال هستند، غیرفعال کنید.

?- به Control Panel بروید.

?- “Network and Internet Connections” را باز کنید.

?- “Network Connections” را باز کنید.

?- روی Connection که می خواهید تغییر ایجاد کنید کلیک راست کنید.

?- “Properties” را انتخاب کنید.

?- مطمئن شوید که “File and Printer Sharing for Microsoft Networking” انتخاب نشده است.

ث. به شبکه متصل شوید.

ج. به آدرس http://windowsupdate.microsoft.com بروید.

چ. دستورهای موجود در آنجا را برای نصب تمام بروز رسانیهای مهم دنبال کنید.

ح. «امن ماندن» را در زیر مرور کنید.

?- Apple Macintosh OSX

الف. مقاله قبل را مرور کنید.

ب. در صورت امکان، از طریق یک فایروال سخت افزاری متصل شوید.

پ. فایروال نرم افزاری را فعال کنید.

?- “System Preferences” را باز کنید.

?- “Sharing” را انتخاب کنید.

?- نوار “Firewall” را انتخاب کنید.

?- روی “Start” کلیک کنید.

?- نوار “Services” را انتخاب کنید.

?- بررسی کنید که هیچکدام از سرویس ها انتخاب نشده باشند.

ت. به اینترنت متصل شوید.

ث. نرم افزار نصب شده را به روز کنید.

?- “System Preferences” را باز کنید.

?- “Software Updates” را انتخاب کنید.

?- با انتخاب “ Automatically check for updates when you have a network connection “ به روزرسانی خودکار را فعال کنید.

?- زمان بروزرسانی مناسبی انتخاب کنید ( بصورت روزانه توصیه می شود)

?- روی “Check Now” کلیک کنید.

?- تمام به روزرسانیهای توصیه شده را نصب کنید.

ج. «امن ماندن» را در زیر مرور کنید.

?- سایر سیستم عامل ها

کاربران سایر سیستم عامل ها باید مقاله قبل را مطالعه کنند و سپس از سایت های مربوط به فروشندگان سیستم عامل شان برای دستورالعمل مربوطه کمک بگیرند. بعلاوه، کاربران یونیکس و لینوکس می توانند مطالب مروبط به چک لیست امنیتی یونیکس یا خلاصه آن را مطالعه کنند.

امن ماندن

الف. مطالب مربوط به امنیت شبکه های خانگی و امنیت کامپیوترهای خانگی را مطالعه کنید.

ب. نرم افزار آنتی ویروس نصب و استفاده کنید.

در حالیکه یک بسته نرم افزاری آنتی ویروس به روز شده، نمی تواند در برابر تمام کدهای آسیب رسان از یک سیستم محافظت کند، برای بیشتر کاربران بهترین وسیله دفاعی در خط مقدم علیه حملات کدهای آسیب رسان است. بسیاری بسته های آنتی ویروس از بروزرسانیها پشتیبانی می کنند.

پ. اگر امکان دارد بروز رسانیهای خودکار نرم افزار را فعال کنید.

فروشندگان معمولاً هنگامی که یک شکاف امنیتی کشف می گردد، بسته های آن را ارائه می دهند. بیشتر مستندات محصولات روشی برای دریافت به روزها و وصله ها ارائه می دهند. باید بتوانید به روز رسانیها را از سایت فروشنده دریافت کنید.

بعضی برنامه ها بصورت خودکار وجود بروزرسانیها را بررسی می کنند، و بسیاری فروشندگان از طریق لیست ایمیل بصورت خودکار وجود بروزرسانی ها را اطلاع می دهند. وب سایت مورد نظر خود را برای اطلاعات در مورد این نحوه آگاهی نگاه کنید. اگر هیچ لیست ایمیل یا مکانیسم دیگر آگاه سازی بصورت خودکار ارائه نمی شود، نیاز است که وب سایت فروشنده در فواصل زمانی معین برای وجود بروزرسانی ها سرزده شود.

ت. از رفتار ناامن خودداری کنید.

· هنگام بازکردن پیوست های ایمیل یا هنگام استفاده از اشتراک نقطه به نقطه، پیام رسانی فوری یا اتاق های گفتگو، احتیاط کنید.

· اشتراک فایل را روی واسط های شبکه که به طور مستقیم در معرض اینترنت هستند، فعال نکنید.

ث. اصول کمترین حقوق دسترسی را دنبال کنید.

به استفاده از یک اکانت با تنها حقوق «کاربر» بجای حقوق «مدیر» یا سطح «ریشه» برای کارهای روزانه توجه کنید. بسته به سیستم عامل، شما تنها نیاز به استفاده از سطح دسترسی مدیر برای نصب نرم افزار جدید، تغییر پیکربندی سیستم و مانند اینها دارید. حتی بسیاری از سوءاستفاده ها از شکافهای امنیتی (مانند ویروس ها و اسب های تروا) در سطح دسترسی کاربر اجرا می شود، بنابراین بسیار خطرناکتر می شود که همواره بعنوان مدیر وارد سیستم شد.

سریال جذاب و دیدنی پنجمین خورشید به کارگردانی : علیرضا افخمی

((اضافه می شود))

بعد از پخش هرسه قسمت از این سریال لینک دانلود مربوطه به این پست اضافه می شود

ادامه مطلب...

نوشته های دیگران ()

نویسنده متن فوق: » کهکشان ( چهارشنبه 88/8/6 :: ساعت 2:0 عصر )

موزیک ویدئو جدید و بسیار زیبای فرزان با نام واگذارت به خدا ...

10 نکته برای حفظ امنیت کودکان در اینترنت

اینترنت می تواند مکانی گسترده برای کودکان باشد تا بیاموزند، سرگرم شوند، با دوستان مدرسه ای گپ بزنند، و با آسودگی خیال به مکاشفه بپردازند. اما درست همانند دنیای واقعی، وب هم می تواند برای کودکان خطرناک باشد. قبل از اینکه به کودکانتان اجازه دهید که بدون نظارت شما به اینترنت متصل شوند، یک سری از قوانین باید تعیین شوند.

اگر نمی دانید که از کجا آغاز کنید، در اینجا چندین ایده در مورد چیزهایی که باید با کودکانتان بحث کنید تا به آنها در مورد استفاده ایمن تر از اینترنت بیاموزید، آورده شده است:

?- کودکانتان را تشویق کنید که تجارب اینترنتی خود را با شما سهیم شوند. همراه با کودکانتان از اینترنت لذت ببرید.

?- به فرزندانتان بیاموزید که به غرایز خود اعتماد کنند. اگر در مورد چیزی احساس ناخوشایندی دارند، باید به شما درباره آن بگویند.

?- اگر فرزندانتان به اتاق های گفتگو سر می زنند، از برنامه های پیام رسان فوری و بازی های ویدویی آنلاین استفاده می کنند، یا فعالیت های دیگری که به نامی برای مشخص کردن خودشان نیاز است، انجام می دهند، به آنها در انتخاب این نام کمک کنید و مطمئن شوید که این نام باعث افشاء هیچ اطلاعات شخصی درموردشان نمی شود.

?- به فرزندانتان تأکید کنید که هرگز آدرستان، شماره تلفن یا سایر اطلاعات شخصی شامل جایی که به مدرسه می روند یا جایی که دوست دارند بازی کنند را ارسال نکنند.

?- به کودکان بیاموزید که تفاوت بین درست و غلط در اینترنت همانی است که در دنیای واقعی وجود دارد.

?- به کودکان بیاموزید که چگونه به دیگر استفاده کنندگان از اینترنت، احترام بگذارند. مطمئن شوید که آنها می دانند قواعد رفتار خوب فقط به دلیل اینکه پشت کامپیوتر هستند، تغییر نمی کند.

?- به فرزندان تأکید کنید که به دارایی های دیگر کاربران احترام بگذارند. برایشان توضیح دهید که کپی های غیرقانونی از کارهای دیگران – مانند موسیقی، بازیهای تصویری و سایر برنامه ها- مانند دزدیدن آنان از یک فروشگاه است.

?- به کودکان بگویید که هرگز نباید دوستان اینترنتی خود را شخصاً ملاقات کنند. توضیح دهید که دوستان اینترنتی ممکن است همانی که خود می گویند، نباشند.

?- به کودکانتان بیاموزید که هرچه که می خوانند و می بینند، صحیح نیست. آنها را تشویق کنید که در مورد صحت مطالب اینترنت از شما سؤال کنند.

??- فعالیت های اینترنتی کودکان خود را با نرم افزارهای پیشرفته کنترل کنید. کنترل های اینچنینی می توانند به شما در تصفیه کردن محتویات مضر، آگاهی از سایت هایی که کودکانتان سر می زنند و فهمیدن آنچه انجام می دهند، کمک کنند

اولین اتصال یک کامپیوتر به اینترنت (?)

در شماره قبل راهنمای کلی از نظر امنیت برای نصب کامپیوترهای جدید ارائه گردید. بهرحال، عمل به بعضی از آن توصیه ها بستگی به سیستم عامل مورد استفاده دارد. این بخش مشخصاً به سیستم های عامل ویندوز XP و Apple Macintosh OSX و چند اشاره به سایر سیستم عاملها دارد.

?- ویندوز XP

بمنظور انجام این مراحل، شما نیاز دارید که به یک اکانت با اختیارات مدیر محلی وارد شوید.

الف. مقاله قبل را مرور کنید.

ب. در صورت امکان، از طریق یک فایروال سخت افزاری متصل شوید.

(به این مرحله در شماره قبل اشاره شده است.)

پ. Internet Connection Firewall موجود در XP را فعال کنید.

(مایکروسافت دستورهای فعال کردن این فایروال را ارائه کرده است.)

ت. اشتراکها را اگر فعال هستند، غیرفعال کنید.

?- به Control Panel بروید.

?- “Network and Internet Connections” را باز کنید.

?- “Network Connections” را باز کنید.

?- روی Connection که می خواهید تغییر ایجاد کنید کلیک راست کنید.

?- “Properties” را انتخاب کنید.

?- مطمئن شوید که “File and Printer Sharing for Microsoft Networking” انتخاب نشده است.

ث. به شبکه متصل شوید.

ج. به آدرس http://windowsupdate.microsoft.com بروید.

چ. دستورهای موجود در آنجا را برای نصب تمام بروز رسانیهای مهم دنبال کنید.

ح. «امن ماندن» را در زیر مرور کنید.

?- Apple Macintosh OSX

الف. مقاله قبل را مرور کنید.

ب. در صورت امکان، از طریق یک فایروال سخت افزاری متصل شوید.

پ. فایروال نرم افزاری را فعال کنید.

?- “System Preferences” را باز کنید.

?- “Sharing” را انتخاب کنید.

?- نوار “Firewall” را انتخاب کنید.

?- روی “Start” کلیک کنید.

?- نوار “Services” را انتخاب کنید.

?- بررسی کنید که هیچکدام از سرویس ها انتخاب نشده باشند.

ت. به اینترنت متصل شوید.

ث. نرم افزار نصب شده را به روز کنید.

?- “System Preferences” را باز کنید.

?- “Software Updates” را انتخاب کنید.

?- با انتخاب “ Automatically check for updates when you have a network connection “ به روزرسانی خودکار را فعال کنید.

?- زمان بروزرسانی مناسبی انتخاب کنید ( بصورت روزانه توصیه می شود)

?- روی “Check Now” کلیک کنید.

?- تمام به روزرسانیهای توصیه شده را نصب کنید.

ج. «امن ماندن» را در زیر مرور کنید.

?- سایر سیستم عامل ها

کاربران سایر سیستم عامل ها باید مقاله قبل را مطالعه کنند و سپس از سایت های مربوط به فروشندگان سیستم عامل شان برای دستورالعمل مربوطه کمک بگیرند. بعلاوه، کاربران یونیکس و لینوکس می توانند مطالب مروبط به چک لیست امنیتی یونیکس یا خلاصه آن را مطالعه کنند.

امن ماندن

الف. مطالب مربوط به امنیت شبکه های خانگی و امنیت کامپیوترهای خانگی را مطالعه کنید.

ب. نرم افزار آنتی ویروس نصب و استفاده کنید.

در حالیکه یک بسته نرم افزاری آنتی ویروس به روز شده، نمی تواند در برابر تمام کدهای آسیب رسان از یک سیستم محافظت کند، برای بیشتر کاربران بهترین وسیله دفاعی در خط مقدم علیه حملات کدهای آسیب رسان است. بسیاری بسته های آنتی ویروس از بروزرسانیها پشتیبانی می کنند.

پ. اگر امکان دارد بروز رسانیهای خودکار نرم افزار را فعال کنید.

فروشندگان معمولاً هنگامی که یک شکاف امنیتی کشف می گردد، بسته های آن را ارائه می دهند. بیشتر مستندات محصولات روشی برای دریافت به روزها و وصله ها ارائه می دهند. باید بتوانید به روز رسانیها را از سایت فروشنده دریافت کنید.

بعضی برنامه ها بصورت خودکار وجود بروزرسانیها را بررسی می کنند، و بسیاری فروشندگان از طریق لیست ایمیل بصورت خودکار وجود بروزرسانی ها را اطلاع می دهند. وب سایت مورد نظر خود را برای اطلاعات در مورد این نحوه آگاهی نگاه کنید. اگر هیچ لیست ایمیل یا مکانیسم دیگر آگاه سازی بصورت خودکار ارائه نمی شود، نیاز است که وب سایت فروشنده در فواصل زمانی معین برای وجود بروزرسانی ها سرزده شود.

ت. از رفتار ناامن خودداری کنید.

· هنگام بازکردن پیوست های ایمیل یا هنگام استفاده از اشتراک نقطه به نقطه، پیام رسانی فوری یا اتاق های گفتگو، احتیاط کنید.

· اشتراک فایل را روی واسط های شبکه که به طور مستقیم در معرض اینترنت هستند، فعال نکنید.

ث. اصول کمترین حقوق دسترسی را دنبال کنید.

به استفاده از یک اکانت با تنها حقوق «کاربر» بجای حقوق «مدیر» یا سطح «ریشه» برای کارهای روزانه توجه کنید. بسته به سیستم عامل، شما تنها نیاز به استفاده از سطح دسترسی مدیر برای نصب نرم افزار جدید، تغییر پیکربندی سیستم و مانند اینها دارید. حتی بسیاری از سوءاستفاده ها از شکافهای امنیتی (مانند ویروس ها و اسب های تروا) در سطح دسترسی کاربر اجرا می شود، بنابراین بسیار خطرناکتر می شود که همواره بعنوان مدیر وارد سیستم شد.

.::مرجع کد آهنگ::.

.::دریافت کد موزیک::.