رمزنگاری در پروتکلهای انتقال

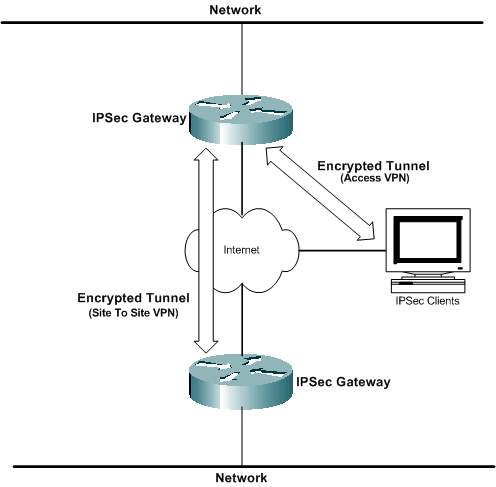

تمرکز بیشتر روشهای امنیت انتقال فایل بر اساس رمزنگاری دیتا در طول انتقال از طریق شبکههای عمومی مانند اینترنت است. دیتایی که در حال انتقال بین سازمانهاست بوضوح در معرض خطر ربوده شدن در هر کدام از محلها قرار دارد. – مثلا در شبکههای محلی برای هر یک از طرفین یا مرزهای Internet-LAN که سرویسدهندگاناینترنت از طریق آنها مسیر دیتا را تا مقصد نهایی مشخص میکنند. حساسیت دیتا ممکن است بسیار متغییر باشد، زیرا دیتای انتقالی ممکن است بهر شکلی از رکوردهای مالی بستهبندی شده تا تراکنشهای مستقیم باشند. در بعضی موارد، ممکن است علاوه بر محافظت دیتا روی اینترنت، نیاز به محافظت دیتا روی LAN نیز باشد. مشخصاً، محافظت از دیتا در مقابل حملات LAN مستلزم رمزنگاری دیتای انتقالی روی خود LAN است. به این ترتیب، بهرحال، نیاز به بسط امنیت تا برنامههایی است که خود دیتا را تولید و مدیریت میکنند، و تنها اطمینان به راهحلهای محیطی کفایت نمیکند و به این ترتیب بر پیچیدگی مسأله امنیت افزوده میشود.

پروتکلها

اگرچه ثابتشده است که رمزنگاری راهحل بدیهی مسائل محرمانگی است، اما سردرگمی در مورد دو نوع رمزنگاری (برنامه در مقابل شبکه) همچنان وجود دارد و بدلیل وجود پروتکلهای ارتباطی گوناگون است که نیازهای تعامل بیشتر آشکار میشود. (مانند IPSec ، S/MIME، SSL و TLS) اگرچه این پروتکلها قول تعامل را میدهند، اما تعامل کامل بدلیل مستقل بودن محصولات پروتکلها در حال حاضر وجود ندارد. آزمایشهایی در حال حاضر در حال انجام هستند که به حل شدن این مسائل کمک میکنند، اما کاربران باید مطمئن شوند که تعامل بین محصول انتخابیشان و محصولات سایر شرکای تجاری امری تثبیت شده است. پروتکلهای سادهتر (SSL/TLS، IPSec و تا حدی پایینتر S/MIME ) عموماً مسائل کمتری از نظر تعامل دارند.

پروتکلهای رمزنگاری انتقال

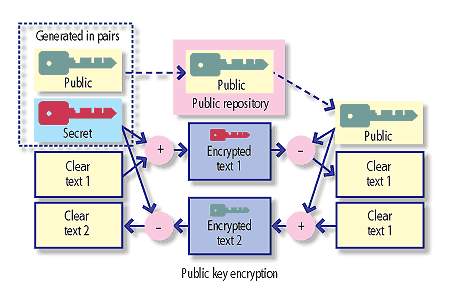

با ترکیب تواناییها برای تایید هویت توسط رمزنگاری متقارن و نامتقارن برای ممکن ساختن ارتباطات تاییدشده و رمزشده، این پروتکلها پایههای امنیت را فراهم میکنند. تقربیاً تمام پروتکلها نیازهای جامعیت را پشتیبانی میکنند به طوری که محتویات ارتباطات نمیتوانند تغییر یابند، اما بیشتر آنها از Non-Repudiation پشتیبانی نمیکنند و به این ترتیب امکان ایجاد رکوردهای پایداری را که هویت منبع را به محتوای پیام پیوند میدهند، ندارند.

به این چند پروتکل به طور مختصر اشاره میشود:

SSL

تکنولوژی SSL (Secure Socket Layer) اساس World Wide Web امن را تشکیل میدهد. SSL که در مرورگرهای وب کاملاً جاافتاده است، توسط بسیاری از سازمانها برای رمزنگاری تراکنشهای وبی خود و انتقال فایل استفاده میشود. بعلاوه SSL بصورت روزافزون بعنوان یک مکانیسم امنیت در تلاقی با پروتکلهای پرشمار دیگر استفاده میشود و بهمین ترتیب ابزاری برای ارتباط سروربهسرور امن است. SSL ارتباطات رمزشده و بشکل آغازین خود تایید هویت سرور از طریق استفاده از گواهی را (در حالت کلاینتبهسرور) پشتیبانی میکند. کاربران اغلب برای استفاده از برنامهها از طریق کلمه عبور تایید هویت میشوند، و با پیشرفت SSL استاندارد (مثلا SSL V.3.0) تایید هویت کلاینت از طریق گواهی به این پروتکل اضافه شده است.

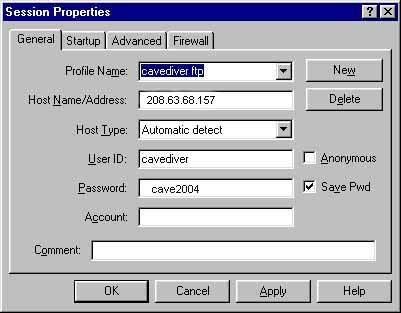

*برای FT (انتقال فایل): ابزار FT اغلب از SSL برای انتقال فایل در یکی از دو حالت استفاده میکنند. اولی، مد کلاینتبهسرور است که کاربر را قادر میسازد، در حالیکه در حال استفاده از یک مرورگر وب استاندارد است مستندات را از یک سرور دریافت یا آنها را به سرور منتقل کند. که این قابلیت نیاز به نرمافزار مختص انتقال در کلاینت را برطرف میسازد و بسیار راحت است، اما اغلب فاقد بعضی ویژگیهای پیشرفته مانند نقاط آغاز مجدد و انتقالهای زمانبندیشده است که سازمانها نیاز دارند. SSL همچنین میتواند برای اتصالات سروربهسرور امن – برای مثال، در اتصال با FTP و سایر پروتکلها – مورد استفاده قرار گیرد.

TLS

TLS (Transport Layer Security)، جانشین SSL، برپایه SSL3.0 بنا شده است، اما به کاربران یک انتخاب کلید عمومی و الگوریتمهای Hashing میدهد. (الگوریتمهای Hashing فانکشنهای یکطرفهای برای حفظ جامعیت پیامها هستند و توسط بیشتر پروتکلها استفاده میشوند.) اگرچه TLS و SSL تعامل ندارند، اما چنانچه یکی از طرفین ارتباط TLS را پشتیبانی نکند، ارتباط با پروتکل SSL3.0 برقرار خواهد شد. بیشتر مزایا و معایب SSL به TLS هم منتقل میشود، و معمولا وجه تمایز خاصی وجود ندارد، و از همه نسخهها به عنوان SSL یاد میشود.

S/MIME

S/MIME ( Secure Multipurpose Internet Mail Extention) که اختصاصاً برای پیامرسانی ذخیره-و-ارسال طراحی شده است، بعنوان استاندارد امنیت ایمیل برتر شناخته شده است. مانند بیشتر پروتکلهای رمزنگاری (مثلا SSL ، TLS و IPSec)، S/MIME با رمزنگاری تنها سروکار ندارد. بهرحال، علاوه بر تصدیق هویت کاربران و ایمنسازی جامعیت پیامها (برای مثال مانند آنچه SSL انجام میدهد)، S/MIME توسط امضای دیجیتال، رکوردهای پایداری از صحت پیامها ایجاد میکند (ضمانت هویت فرستنده چنانچه به محتوای پیام مشخصی مرتبط شده). این عمل باعث میشود فرستنده پیام نتواند ارسال آنرا انکار کند.

*برای FT :

سیستمهای ایمیل رمزشده (با استفاده از S/MIME) میتوانند برای ارسال فایلهای کوچک استفاده شوند (محدودیت حجم فایل بخاطر داشتن محدودیت حجم فایل در بیشتر سرورهای ایمیل است)، ولی S/MIME کلاً میتواند برای انتقال فایلهای بزرگتر توسط پروتکلهای انتقال فایل استفاده شود.

SSH

SSH (Secure Shell) هم یک برنامه و یک پروتکل شبکه بمنظور وارد شدن و اجرای فرمانهایی در یک کامپیوتر دیگر است. به این منظور ایجاد شد تا یک جایگزین رمزشده امن برای دسترسیهای ناامن به کامپیوترهای دیگر مثلا rlogin یا telnet باشد. نسخه بعدی این پروتکل تحت نام SSH2 با قابلیتهایی برای انتقال فایل رمزشده از طریق لینکهای SSH منتشر شد.

*برای FT :

SSH می تواند برای پشتیبانی انتقال فایل رمزشده (به شکل SFTP) استفاده شود اما طبیعت خط فرمان بودن آن به این معنی است که بیشتر توسط مدیران سیستمها برای ارسال درون سازمان استفاده میشود تا برای انتقال فایل تجاری. بعلاوه استفاده از SSH نیاز به نرمافزار یا سیستم عاملهای سازگار با SSH در دو طرف اتصال دارد، که به این ترتیب SSH برای سروربهسرور انجام میگیرد.

|

نوشتن keylogger نرمافزاری

در مقاله keylogger ابزاری برای جاسوسی قابلیتها و نحوه کار این ابزار مورد بررسی قرار گرفته، انواع موجود این ابزار معرفی شدند. در این مقاله به معرفی ساختار keyloggerهای نرمافزاری و روش نوشتن برنامههای keylogger پرداخته میشود.

Windows hook هسته بسیاری از keyloggerها با استفاده از مکانیزم Windows hook بنا شده است. Hook نقطهای در مکانیزم مدیریت پیامهای سیستم ویندوز است که برنامههای مختلف میتوانند با نصب یک زیربرنامه ترافیک پیامها را قبل از رسیدن به برنامه مقصد شنود نمایند. Hook پانزده نوع دارد که هر یک از آنها به رویدادی خاصی از سیستم مرتبط هستند. پروتوتایپ hook به صورت زیر است:

زنجیره hook لیستی از اشارهگرها به زیربرنامههای hook است. همزمان با ایجاد پیام جدیدی از یک نوع hook خاص، سیستم پیام را یک به یک به همه زیربرنامههایی که در زنجیره hook به آنها اشاره شده است ارسال مینماید. یک زیربرنامه hook میتواند بر ارسال پیام در زنجیره hook نظارت داشته و یا آن را تغییر دهد. علاوه بر این امکان ممانعت از رسیدن پیام به زیربرنامه بعدی در لیست و یا به برنامه مقصد وجود دارد. تابع SetWindowsHookEx که پروتوتایپی مشابه زیر دارد یک زیربرنامه در ابتدای زنجیره hook قرار میدهد.

نمونههای مختلفی از متن برنامههای Keylogger از سایت http://www.planetsourcecode.com قابل دریافت است. در صورتی آشنایی با طرز کار windows hooks نوشتن keylogger دشوار نبوده و نیاز به کد زیادی ندارد. تابع InstallHook که از یکی از keyloggerها برداشته شده است فایلی که برای ثبت گزارشات استفاده میشود را مشخص نموده، زیربرنامه ثبت فعالیتهای صفحهکلید KeyboardProc را در زنجیره hook نصب میکند. این کار با فراخوانی تابع SetWindowsHooksEx انجام میشود.

در شرایطی که کلا ?? نوع hook وجود دارد، WH_KEYBOARD و WH_MOUSE برای نوشتن keylogger ضروری هستند. در اینجا WH_KEYBOARD شرح داده میشود و شرح سایر انواع hook در سایت http://msdn.microsoft.com قابل دسترسی است.

WH_KEYBOARD این hook برنامهها را قادر میسازد که بتوانند ترافیک پیامهای WM_KEYDOWN و WM_KEYUP که توسط GetMessage و PeekMessage بازگردانده میشوند را مانیتور نمایند. هرگاه یکی از توابع GetMessage و PeekMessage فراخوانی شوند و یک پیام مربوط به صفحه کلید (WM_KEYUP یا WM_KWYDOWN) فراخوانی شود، سیستمعامل اقدام به فراخوانی این زیربرنامه مینماید. پروتوتایپ تابع به شکل زیر است:

متن زیر KeyboardProc است که از یکی از keyloggerها گرفته شده است. این تابع فایل خروجی را باز نموده و حرف مرتبط با کلید فشرده شده را در آن مینویسد. در مواقعی که لازم باشد با فراخوانی تابع ToAscii کد کلید مجازی مشخص شده و وضعیت صفحه کلید به حرف یا حروف متناظر ترجمه میگردد.

هرگاه رویدادی رخ دهد که توسط hook خاصی مانیتور میشود، سیستم عامل اولین زیربرنامه در زنجیره hook را فراخوانی میکند. هر زیربرنامه hook در لیست تصمیم میگیرد که رویداد را به زیربرنامه بعدی ارسال نماید یا خیر. در صورتی که بنا بر ارسال رویداد باشد از تابع CallNextHookEx استفاده میشود.

مخفی کردن keylogger روشهای مختلفی برای جلوگیری از نمایش نام یک keylogger فعال در مدیر وظیفه (task manager) یا لیست پردازنده وجود دارد. یک از این روشها باز کردن یک پنجره مخفی در هنگام روشن شده دستگاه و مقداردهی مناسب به پارامترهای لازمه به صورت زیر است.

|

امروزه تجارت الکترونیکی یکی از پرسود ترین راه های کسب درآمد برای افراد می تواند باشد. استفاده از کامپیوتر و اینترنت و تکنولوژی های روز به افراد مختلف این توانایی را می دهد تا با استفاده از این تکنیک ها اقدام به ارائه خدمات تجارت الکترونیکی و کسب درآمد برای خود نمایند. وب سایت های بسیاری را می توان امروزه مشاهده نمود که به صورت آنلاین اقدام به فروش محصلات مختلفی را می کنند که این خود یکی از شاخه های تجارت الکترونیکی می باشد. برای راه اندازی چنین سیستم هایی می بایست ابتدا اقدام ساخت این گونه وب سایت ها به صورت پویا نمود و در طراحی این گونه سیستم ها تعاریف خاصی موجود می باشد که برنامه نویسان مورد نظر علاوه بر تسلط بر تکنیک های حرفه ای برنامه نویسی می بایست بر این تعاریف نیز مسلط باشند. این وب سایت ها که به سیستم های فروشگاهی آنلاین مشهورند از بخش های مختلفی برخوردار می باشند و بازدیدکنندگان این وب سایت ها در هنگام مشاهده این وب سایت ها همانند خرید از فروشگاه های واقعی قادر به گشت زنی در بخش های مختلف این سایت ها می باشند.

در این مطلب با نرم افزاری در این زمینه آشنا می شوید.

ShopFactory Gold نام نرم افزاری قدرتمند در زمینه ساخت و ارائه فروشگاه های آنلاین می باشد. به کمک این نرم افزار و ویژگی های موجود در آن کاربران قادر خواهند بود تا به راحتی و بدون نیاز به برنامه نویسی اقدام به تهیه یک فروشگاه برای وب سایت خود نمایند. در این نرم افزار می توان از ویژگی های مختلفی همچون ساخت فروشگاه با ارائه تعداد محصولات بالا به صورت دسته بندی شده ، قابلیت ایجاد یک فروشگاه با ابزار wizard به صورت قدم به قدم در زمانی کوتاه ، قابلیت ایجاد ابزار مدیریت فروش حرفه ای برای فروشگاه ، قابلیت اضافه نمودن پلاگین های دلخواه به برنامه با زبان PHP برای افرادی که به این زبان برنامه نویسی تسلط دارند ، دارای ابزار پیشرفته ارائه تخفیف به مشتری و انجام محاسبات خودکار ، قابلیت استفاده از ابزار فهرست موجودی های فروشگاه ، استفاده از تکنیک های search engine optimization ( بهینه سازی برای موتورهای جستجو ) به صورت پیش فرض به منظور افزایش بازدید آمار سایت و ... نام برد. این برنامه محصولی از ShopFactory e-Commerce solution می باشد.

به اعتقاد خیلی ها استفاده از فلش و اجزای آن در یک وب سایت شاید زیاد صحیح نباشد. البته صحیح نه به این دلیل که مشکلی از هر لحاظ برای سایت ایجاد می شود ، بلکه به این دلیل استفاده از فلش زیاد مرسوم نیست که سرعت لود و بارگذاری صفحات را به شدت پائین می آورد. به طبع با سرعت های پائین اینترنت هم سرعت بارگذاری صفحه بسیار کاهش خواهد یافت. از طرفی به دلیل این که فلش ها می توانند بسیار زیبا طراحی شوند و کاربران را به سوی خود جذب کنند استفاده از آن ها عاقلانه هم می شود. این فلش ها که به صورت کاملا داینامیکی می باشند اینقدر زیبا و چشم نواز هستند که اگر روی سرعت تاثیر گذار نبودند مطمئنا تمامی سایت ها از آن ها استفاده می نمودند. گرچه حالا هم بسیاری از کمپانی ها و شرکت هایی که سرعت بارگذاری صفحه برایشان اهمیت زیادی ندارد در طراحی سایت خود از فلش استفاده می کنند. کسانی که با فلش آشنایی دارند می دانند که ساخت یک فایل فلش با فرمت Swf چقدر باید وقت صرف کرد و تازه اگر بهترین کیفیت را هم بخواهیم حجم فلش بسیار زیاد می شود که استفاده در وب سایت بالا آمدن سایت را تقریبا غیر ممکن می کند. البته غیر ممکن برای کسانی که سرعت های متوسط تا روبه پائین دارند. اما چاره کار چیست؟

چاره کار استفاده از نرم افزاری با نام Flash Optimizer است. نرم افزاری که با استفاده از تکنولوژی های به کار رفته در خود می تواند عصای دست وب مسترها ، مدیران ، طراحان حرفه ای فلش و تقریبا هرکسی که با نرم افزار های مربوط به فلش از جمله Adobe Flash Professional سروکار دارد باشد. کار این نرم افزار این است که حجم فایل های فلش با فرمت Swf را بین 60 تا 70 درصد کاهش می دهد. شاید برای کاربران معمولی این عدد زیاد نباشد اما برای کاربران حرفه ای که زیاد با فلش سروکار دارند این عدد بسیار بالاست.

نرم افزارهای دیگری هم در این زمینه موجودند اما قابلیتی که این نرم افزار در اختیار کاربران قرار می دهد آن را از بقیه مجزا می سازد. نرم افزار های مشابه اکثرا قادرند فقط حجم فایل اصلی SWFرا کاهش دهند اما Flash Optimizer قادر است علاوه بر فایل اصلی تمامی های به کار رفته در فلش را فشرده سازی کند.

Flash Optimizer به دو شکل فلش ها را فشرده می کند: یکی که به صورت دستی می توان کیفیت و انجام فشرده سازی را کنترل کرد و دیگری هم این که خود نرم افزار فایل ها را به صورت اتوماتیک فشرده کرده بدون این که کیفیت فلش با کوچکترین افت کیفیتی مواجه شود. نسخه جدید این نرم افزار که محصول شرکت ELTIMA است به تازگی ارائه گردیده است و کاربران می توانند آن را با لینک مستقیم و از با تنها چند کلیک ساده از سرورهای آسان دانلود دریافت نمایند.

قابلیت های کلیدی نرم افزار Flash Optimizer 2.0.1.340:

- کاهش حجم فلش SWF از 60 تا 70 درصد

- کاهش حجم فلش بدون کوچکترین افتی در کیفیت

- قابلیت دستی کردن عمل فشرده سازی

- بهینه سازی وکتور ها

- بهینه سازی اشکال

- بهینه سازی فونت های به کار رفته در فلش

- بهینه سازی صداها

- بهینه سازی های تهی

- بهینه سازی ویدوئو های موجود در فلش

- استفاده بسیار آسان و ساده از نرم افزار

- پیکرده به دوصورت ساده و پیشرفته

- نمایش فایل فشرده شده با فایل اصلی برای عمل مقایسه کیفیت

- سرعت بالا در عمل فشرده سازی

- پشتیبانی از زبان های مختلف

- قابلیت فشرده سازی چندین فایل به صورت همزمان

- سازگاری کامل با نسخه های مختلف ویندوز

- و ...

قابلیت های جدید اضافه شده به نرم افزار:

- سازگاری کامل با فلش نسخه 9 به بالا

- فشرده سازی ویدوئو های موجود در فلش با قابلیت تغییر در خود ویدوئو بدون افت کیفیت

- قابلیت تبدیل تمامی عکس های موجود به فرمت معروف و بسیار رایج JPEG

- محیط کاربری بسیار زیبا و به اصطلاح user-friendly ( کاربر پسند )

- قابلیت اضافه شده برای فشرده سازی صداها که می توان در فایل اصلی دست برد و برای مثال حالت Stereo را به Mono تبدیل کرد

- حل مشکلات و باگ های نرم افزار در نسخه های قبلی

- و سازگاری با ویندوز ویستا

ادامه مطلب...

نوشته های دیگران ()

نویسنده متن فوق: » کهکشان ( دوشنبه 88/8/18 :: ساعت 7:0 صبح )

پروتکل های انتقال فایل امن

در این مقاله برای شما بطور مختصر از پروتکل هایی خواهیم گفت که امکانFT یا (File Transfer) یا انتقال فایل را فراهم می آورند یا از بلوکهای سازنده پروتکل های ذکر شده در مقاله رمزنگاری در پروتکل های انتقال استفاده می کنند تا امکان FT امن را ایجاد کنند. درحالیکه پروتکلهای ذکر شده در مقاله مذکور سیستمهای امنیتی عمومی هستند که قابل کاربرد برای FT نیز هستند، آنچه در اینجا اشاره می شود، مشخصاً برای FT ایجاد شده اند:

AS2

AS2 (Applicability Statement 2) گونه ای EDI (Electronic Date Exchange) یا تبادل دیتای الکترونیکی (اگرچه به قالبهای EDI محدود نشده) برای استفاده های تجاری با استفاده از HTTP است. AS2 در حقیقت بسط یافته نسخه قبلی یعنی AS1 است. AS2 چگونگی تبادل دیتای تجاری را بصورت امن و مطمئن با استفاده از HTTP بعنوان پروتکل انتقال توصیف می کند. دیتا با استفاده از انواع محتوایی MIME استاندارد که XML، EDI ، دیتای باینری و هر گونه دیتایی را که قابل توصیف در MIME باشد، پشتیبانی می کند، بسته بندی می شود. امنیت پیام (تایید هویت و محرمانگی) با استفاده از S/MIME پیاده سازی می شود. AS1 در عوض از SMTP استفاده می کند. با AS2 و استفاده از HTTP یا HTTP/S ( HTTP با SSL) برای انتقال، ارتباط بصورت زمان حقیقی ممکن می شود تا اینکه از طریق ایمیل انجام گیرد. امنیت، تایید هویت، جامعیت پیام، و خصوصی بودن با استفاده از رمزنگاری و امضاهای دیجیتال تضمین می شود، که برپایه S/MIME هستند و نه SSL. استفاده از HTTP/S بجای HTTP استاندارد بدلیل امنیت ایجادشده توسط S/MIME کاملاً انتخابی است. استفاده از S/MIME اساس ویژگی دیگری یعنی انکارناپذیری را شکل می دهد، که امکان انکار پیام های ایجادشده یا فرستاده شده توسط کاربران را مشکل می سازد، یعنی یک شخص نمی تواند منکر پیامی شود که خود فرستاده است.

*برای FT :

(File Transfer انتقال فایل یا)

AS2 مشخصاً برای درکنارهم قراردادن ویژگیهای امنیتی با انتقال فایل یعنی تایید هویت، رمزنگاری، انکارناپذیری توسط S/MIME و SSL انتخابی، طراحی شده است. از آنجا که AS2 یک پروتکل در حال ظهور است، سازمانها باید تولید کنندگان را به پشتیبانی سریع از آن تشویق کنند. قابلیت وجود انکارناپذیری در تراکنش های برپایه AS2 از اهمیت خاصی برای سازمانهایی برخوردار است که می خواهند پروسه های تجاری بسیار مهم را به سمت اینترنت سوق دهند. وجود قابلیت برای ثبت تراکنش پایدار و قابل اجراء برای پشتبانی از عملکردهای بسیار مهم مورد نیاز است. AS2 از MDN (Message Disposition Notification) بر پایه RFC 2298 استفاده می کند. MDN (که می تواند در اتصال به سایر پروتکل ها نیز استفاده شود) بر اساس محتوای MIME است که قابل خواندن توسط ماشین است و قابلیت آگاه سازی و اعلام وصول پیام را بوجود می آورد، که به این ترتیب اساس یک ردگیری نظارتی پایدار را فراهم می سازد.

(File Transfer Protocol) FTP

FTP یا پروتکل انتقال فایل به منظور انتقال فایل از طریق شبکه ایجاد گشته است، اما هیچ نوع رمزنگاری را پشتیبانی نمی کند. FTP حتی کلمات عبور را نیز بصورت رمزنشده انتقال می دهد، و به این ترتیب اجازه سوءاستفاده آسان از سیستم را می دهد. بسیاری سرویس ها FTP بی نام را اجراء می کنند که حتی نیاز به کلمه عبور را نیز مرتفع می سازد (اگرچه در این صورت کلمات عبور نمی توانند شنیده یا دزدیده شوند)

*برای FT:

FTPS و SFTP

SFTP به استفاده از FT بر روی یک کانال که با SSH امن شده، اشاره دارد، در حالیکه منظور از FTPS استفاده از FT بر روی SSL است. اگرچه SFTP دارای استفاده محدودی است، FTPS (که هر دو شکل FTP روی SSL و FTP روی TLS را بخود می گیرد) نوید کارایی بیشتری را می دهد. RFC 2228 (FTPS) رمزنگاری کانالهای دیتا را که برای ارسال تمام دیتا و کلمات عبور استفاده شده اند، ممکن می سازد اما کانالهای فرمان را بدون رمزنگاری باقی می گذارد (بعنوان کانال فرمان شفاف شناخته می شود). مزیتی که دارد این است که به فایروالهای شبکه های مداخله کننده اجازه آگاهی یافتن از برقراری نشست ها و مذاکره پورتها را می دهد. این امر به فایروال امکان تخصیص پورت پویا را می دهد، بنابراین امکان ارتباطات رمزشده فراهم می شود بدون اینکه نیاز به این باشد که تعداد زیادی از شکاف های دائمی در فایروال پیکربندی شوند.

اگرچه معمول ترین کاربردهای FTP ( مخصوصاً بسته های نرم افزاری کلاینت) هنوز کاملاً FTPS (FTP روی SSL) را پشتیبانی نمی کنند و پشتیبانی مرورگر برای SSL، برای استفاده کامل از مجموعه کامل فانکشن های RFC 2228 FTPS کافی نیست، اما این امر در حال پیشرفت است. بسیاری از تولیدکنندگان برنامه های کاربردی در حال استفاده از SSL استاندارد در کنار FTP استاندارد هستند. بنابراین، گرچه در بعضی موارد مسائل تعامل همچنان وجود دارند، اما امیدواری برای پشتیبانی گسترده از FT امن در ترکیب با SSL وجود دارد. (و حتی امیدواری برای پذیرش گسترده مجموعه کامل فانکشن های RFC 2228 FTPS)

ادامه مطلب...

نوشته های دیگران ()

نویسنده متن فوق: » کهکشان ( دوشنبه 88/8/11 :: ساعت 9:0 صبح )

.::مرجع کد آهنگ::.

.::دریافت کد موزیک::.