شهر الکترونیک و الزامات آن

شبکه های ارتباطی نوین و در راس آنها شبکه جهانی اینترنت، فضاهای مجازی را در اشکال گوناگون آن پدید آورده و باعث انقلابی عظیم در تمامی ابعاد زندگی انسان ها و سازمانها شده و جهانی مجازی را بوجود آورده اند. (البته باید یاد آور شویم که فاصله مابین آنچه در شهرهای کشور عزیزمان ایران وجود دارد با آنچه در کشورهای پیشرفته بوده، قابل ملاحظه است و کاهش این فاصله نیاز به سعی و تلاش مضاعف دارد) این فناوری روش های کارکرد و نگرش افراد، سازمان ها و دولت ها را دگرگون ساخته و باعث ایجاد صنایع نوین، مشاغل جدید و خلاقیت در انجام امور شده است.

ظهور پدیده هایی چون کسب و کار الکترونیکی، تجارت الکترونیکی، بانکداری الکترونیک، آموزش الکترونیکی و... که این روزها بسیار گسترش یافته، از نتایج عمده نفوذ و گسترش فناوری اطلاعات در ابعاد مختلف بوده که همین امر منجر به شکل گیری شهر الکترونیک شده تا بتوان هرچه بیشتر و مطلوب تر در بستر شهر الکترونیکی، حجم وسیعی از فعالیت ها و خدمات شهری را بصورت الکترونیک ارائه کرد.

شهر الکترونیکی شهری است که شهروندان آن بتوانند از خدمات الکترونیکی ارائه شده که بخش زیادی از آن باید به صورت آنلاین ارائه شود، در تمام مدت شبانه روز بدون محدودیت مکانی، با شیوه ای مطمئن و ایمن بهره مند باشند.

به عبارت دیگر شهر الکترونیکی شهری است که همه خدمات مورد نیاز مردم در بخش دولتی و خصوصی به صورت تمام وقت برای همه افراد در همه جا قابل دسترسی باشد. کوکلیز شهر الکترونیکی را ارتباطی هماهنگ و برپایه شبکه، برای انجام وظایف معمولی اهالی، به روش الکترونیکی که پیش از این در مدل شهر معمولی، توسط خود اشخاص انجام می شد; تعریف می کند.

شهروند الکترونیک کسی است که حداقل دانش لازم در رابطه با مفاهیم پایهICT، حداقل توانایی لازم در به کارگیری سیستم های عامل ویندوز و واژه پرداز مایکروسافت، توانایی کافی برای برقراری ارتباط با اینترنت و وب جهان گستر، توانایی مبادله پیام های الکترونیکی از طریق پست الکترونیکی، توانایی کافی برای یافتن اطلاعات از طریق موتورهای جست و جو در وب، توانایی تکمیل فرم های آنلاین اینترنتی و انجام کارهای روزمره مختلف از طریق شبکه را داشته باشد. (البته وجود یک سیستم مخابراتی قوی و در دسترس ضروری است.)

یکی از مهمترین سازمان ها در تحقق بخشیدن به اهداف شهر الکترونیک، بانکداری الکترونیکی و خدمات گسترده آن است که امروزه در کشورمان شرایط آن با حضور قوی بانکهای خصوصی در صحنه بانکداری تاحدودی فراهم گردیده است. (البته هنوز جای کار بسیار وجود دارد) چراکه در دنیای پیشرفته کنونی منظور از بانکداری الکترونیکی، سامانه یکپارچه ای بوده که همه خدمات پولی و مدیریتی را در قالب یک سامانه واحد و متمرکز ارائه می نماید. لذا بانکداری الکترونیکی می تواند مقدمه ای برای ورود به دنیای جدید و شیوه های نوظهور باشد.

گسترش هرچه بیشتر بانکداری نوین خود می تواند مصداق اصلاح الگوی مصرف در بخش بانکداری باشد. چراکه ارائه خدمات به صورت الکترونیکی موجب صرفه جویی عظیمی در هزینه های جاری شهروندان در تمامی کلان شهرها می شود. در هزاره سوم که عصر دیجیتال خوانده شده; پایه گذاری، توسعه و گسترش شهر الکترونیکی یک ضرورت و اجبار بوده و دیگر نمی توان آن را یک موضوع تشریفاتی و تجملی تلقی کرد. زیرا امروزه فناوری اطلاعات و ارتباطات یک زیرساخت اساسی برای همه جوامع است. اگر در دنیای کنونی به توسعه الکترونیک و پایه گذاری شهر الکترونیکی نپردازیم، در واقع نقش و جایگاه شهری را از شهرها خواهیم گرفت و شهرهای ما عملا روستاهایی عقب مانده از تکنولوژی های روز به شمار خواهند آمد.

از سوی دیگر باید توجه داشت که فناوری اطلاعات و ارتباطات تنها خرید سخت افزار و توسعه نرم افزار نبوده و اگر همه این شرایط به لحاظ فنی و مهندسی نیز فراهم شود، نقش و جایگاه ساکنان این شهر و شهروندان آن همچنان نقشی اساسی و غیر قابل انکار است.

اما باید بدانیم که گام اساسی برای تحقق شهر الکترونیکی و استقرار شهروندان در آن، دولت الکترونیکی است. برخی از نارسایی های مرتبط در این حوزه، نگرانی هایی را برای متولیان امر در طراحی و پیاده سازی شهر الکترونیکی فراهم آورده است.

چراکه مهم ترین مساله در حوزه بانکداری الکترونیکی این است که مزایای آن برای مردم روشن و فرهنگ بهره گیری از این مزایا در بین مسئولان و اعضای جامعه نهادینه شود. لذا الزامیست که در تحقق یک شهر الکترونیکی تمامی شهروندان بتوانند به خدمات مورد نیاز خود دسترسی پیدا کنند. (یکی از راههای تحقق شهر الکترونیکی، آموزش صحیح شهروندان الکترونیکی است) در این میان نقش آگاهی مسوولان و توجه آنان به اقداماتی که در این عرصه برای تحقق شهر الکترونیکی باید صورت دهند، کم اهمیت تر از توانمند سازی شهروندان و آگاهسازی آنان از قابلیت ها و الزامات زندگی در شهرهای الکترونیک نیست.

لذا در پایان باید گفت درصورت آماده شدن بسترهای مناسب، ایران به لحاظ بهره گیری از مهارت های دنیای الکترونیکی از ظرفیت بسیار بالایی برخوردار است. در کشور عزیزمان ایران نیز شهرهای مختلف به همراه سازمان های موجود در آنها، گام های بلندی را برای الکترونیکی شدن برداشته و کارهای قابل تقدیری انجام داده اند اما باید بیشتر تلاش و کوشش کرد تا شهری الکترونیکی مدرن امروزی داشته باشیم

VDSL چیست؟

استفاده از خطوط با سرعت بالا به منظور دستیابی به اینترنت طی سالیان اخیر بشدت رشد داشته است . مودم های کابلی و خطوط ADSL دو رویکرد متفاوت در این زمینه می باشند. تکنولوژی های فوق امکان دستیابی کاربران را با سرعت مطلوب به اینترنت فراهم می نمایند. اینترنت بسرعت در حال رشد در تمامی ابعاد است . تلویزیون های دیجیتالی و پخش تصاویر ویدئویی دو کاربرد جدید در اینترنت بوده که علاقه مندان و مشتاقان زیادی را به خود جلب نموده است . به منظور ارائه خدمات فوق و سایر خدمات مشابه ، کاربران و استفاده کنندگان اینترنت نیازمند استفاده از خطوط بمراتب سریعتر نسبت به وضعیت فعلی می باشند.

مودم های کابلی و یا خطوط ADSL علیرغم ارائه سرعت مناسب در کاربردهائی که به آنها اشاره گردید، فاقد سرعت لازم می باشند. اخیرا" سازمانها و شرکت های متعددی تکنولوژی VDSL )Very high bit-rate DSL) را مطرح نموده اند. برخی از شرکت ها اقدام به ارائه سرویس فوق در برخی از نقاط کشورامریکا نموده اند. VDSL پهنای باند بسیار بالائی را ارائه و سرعت انتقال اطلاعات 52 مگابیت در ثانیه است . سرعت فوق در مقایسه با DSL ( حداکثر سرعت 8 تا ده مگابیت در ثانیه ) و یا مودم های کابلی بسیار بالا بوده و قطعا" نقطه عطفی در زمینه دستیابی به اینترنت از نظر سرعت خواهد بود. نقطه عطف قبلی، گذر از مرحله استفاده از مودم های با ظرفیت 56 کیلو بیت در ثانیه به broadband بود ( مودم های کابلی و خطوط DSL) .

? مبانی DSL

در زمان نصب یک تلفن ( استاندارد) در اغلب کشورها از یک زوج کابل مسی استفاده می شود. کابل مسی دارای پهنای بمراتب بیشتری نسبت به آنچیزی است که در مکالمات تلفنی استفاده می گردد ( بخش عمده ای ازظرفیت پهنای باند استفاده نمی گردد ) . DSL از پهنای باند بلااستفاده بدون تاثیر گذاری منفی بر کیفیت مکالمات صوتی ، استفاده می نماید. ( تطبیق فرکانس های خاص به منظور انجام عملیات خاص )

به منظور شناخت نحوه عملکرد DSL ، لازم است در ابتدا با یک خط تلفن معمولی آشنائی بیشتری پیدا گردد. اکثر خطوط تلفن و تجهیزات مربوطه دارای محدودیت فرکانسی در ارتباط با سوئیچ ، تلفن و سایر تجهیزاتی می باشند که بنوعی در فرآیند انتقال سیگنا ل ها دخالت دارند. صدای انسان ( در یک مکالمه صوتی معمولی ) توسط سیگنال هائی با فرکانس بین صفر تا 3400 قابل انتقال است . محدوده فوق بسیار ناچیز است (مثلا" اغلب بلندگوهای استریو که دارای محدوده بین 20 تا 20.000 هرتز می باشند) .

کابل استفاده شده در سیستم تلفن قادر به انتقال سیگنال هائی با ظرفیت چندین میلیون هرتز می باشد. بدین ترتیب در مکالمات صوتی صرفا" از بخش بسیار محدودی از پهنای باند موجود، استفاده می گردد. با استفاده از پهنای باند استفاده نشده می توان علاوه بر بهره برداری از پتانسیل های موجود، بگونه ای عمل نمود که کیفیت مکالمات صوتی نیز دچار افت نگردند. تجهیزات پیشرفته ای که اطلاعات را بصورت دیجیتال ارسال می نمایند ، قادر به استفاده از ظرفیت خطوط تلفن بصورت کامل می باشند. DSL چنین هدفی را دنبال می نماید.

ADSL از دو دستگاه خاص استفاده می نماید. یکی از دستگاهها در محل مشترکین و دستگاه دیگر برای ISP ، شرکت تلفن و یا سازمانهای ارائه دهنده خدمات DSL ، نصب می گردد. در محل مشترکین از یک ترانسیور DSL استفاده می گردد. شرکت ارائه دهنده خدمات DSL از یک DSL Access Multiplexer استفاده می نماید .(DSLAM) . از دستگاه فوق به منظور دریافت اتصالات مشترکین استفاده می گردد.

اکثر مشترکین DSL ، ترانسیور DSL را مودم DSL می نامند. مهندسین و کارشناسان شرکت های تلفن به دستگاه فوق ATU-R می گویند. صرفنظر از هر نامی که برای آن استفاده می شود ، دستگاه فوق نقطه برقراری ارتباط بین کامپیوتر کاربر و یا شبکه به خط DSL است . ترانسیور با استفاده از روش های متفاوت به دستگاه مشترکین متصل می گردد. متداولترین روش، استفاده از اتصالات USB و یا اترنت است .

دستگاه فوق در مراکز ارائه دهنده سرویس DSL نصب و امکان ارائه خدمات مبتنی بر DSL را فراهم می نماید. DSLAM اتصالات مربوط به تعدادی از مشترکین را گرفته و آنها را به یک اتصال با ظرفیت بالا برای ارسال بر روی اینترنت تبدیل می نماید. دستگاههای DSLAM دارای انعطاف لازم در خصوص استفاده از خطوط DSL متفاوت ، پروتکل های متفاوت و مدولاسیون متفاوت (Cap,DMT) می باشند. در برخی از مدل های فوق امکان انجام عملیات خاصی نظیر اختصاص پویای آدرس های IP به مشترکین، نیز وجود دارد.

یکی از تفاوت های مهم بین ADSL و مودم های کابلی ، نحوه برخورد و رفتار DSLAM است . کاربران مودم های کابلی از یک شبکه بسته بصورت اشتراکی استفاده می نمایند. در چنین مواردیکه همزمان با افزایش تعداد کاربران ، کارآئی آنها تنزل پیدا خواهد کرد. ADSL برای هر یک از کاربران یک ارتباط اختصاصی ایجاد و آن را به DSLAM متصل می نماید. بدین ترتیب همزمان با افزایش کاربران ، کارآئی مربوطه تنزل پیدا نخواهد کرد. وضعیت فوق تا زمانیکه کاربران از تمام ظرفیت موجود خط ارتباطی با اینترنت استفاده نکرده باشند ، ادامه خواهد یافت . در صورت استفاده از تمام ظرفیت خط ارتباطی اینترنت ، مراکز ارائه دهنده سرویس DSL می توانند نسبت به ارتقاء خط ارتباطی اینترنت اقدام تا تمام مشترکین متصل شده به DSLAM دارای کارآئی مطلوب در زمینه استفاده از اینترنت گردند.

? سرعت VDSL

عملکرد VDSL ، در اغلب موارد مشابه ADSL است . علیرغم شباهت های موجود در این زمینه اختلافات متعددی نیز وجود دارد. VDSL قادر به ارائه سرعت 52 مگابیت در ثانیه برای ارسال اطلاعات از اینترنت به کاربر (Downstream) و 16 مگابیت در ثانیه برای ارسال اطلاعات کاربر بر روی اینترنت (Upstream) است. سرعت های فوق بمراتب بیشتر از ADSL است . در ADSL حداکثر سرعت ارسال اطلاعات از اینترنت به کاربر ، 8 مگابیت در ثانیه و سرعت ارسال اطلاعات از کاربر به اینترنت 800 کیلوبیت در ثانیه است . VDSL سرعت بالای خود را مدیون محدودتر شدن فاصله بین مشترکین و مرکز ارائه دهنده سرویس فوق است . حداکثر مسافت موجود 4.000 فوت ( 1.200 متر ) است .

شرکت های تلفن در حال جایگزین نمودن اغلب تجهیزات ( مربوط به تغذیه اطلاعات ) به فیبر نوری می باشند. اکثر شرکت های تلفن از تکنولوژی FTTC)Fiber to the curb) استفاده می نمایند. شرکت های فوق قصد دارند که تمام خطوط مسی موجود را تا محلی که از آنها انشعاب گرفته شده و به منازل مشترکین توزیع می گردد، تعویض نمایند. شرکت های تلفن در تلاش برای پیاده سازی سیستم Fiber To the Neighborhood)FFTN) می باشند. در روش فوق در عوض نصب کابل فیبر نوری در هرخیابان ، FFTN دارای فیبر مورد نظر تا جعبه اتصالات ( انشعابات ) برای یک همسایه ( مشترک ) خاص است .

با ااستقرار یک ترانسیور VDSL در منزل و یک VDSL gateway در جعبه تقسیم اتصالات ، محدودیت فاصله کم رنگ خواهد شد.

gateway باعث مراقبت از تبدیلات آنالوگ به دیجیتال و دیجیتال به آنالوگ که باعث غیرفعال شدن ADSL بر روی خطوط فیبر نوری می گردد. Gateway داده های ورودی و دریافت شده از ترانسیور را به پالس های نور تبدیل تا زمینه ارسال آنها از طریق فیبر نوری فراهم گردد. زمانیکه داده ها برای کامپیوتر کاربر ارسال می گردند( برگشت داده ) ، Gateway موجود سیگنال های ورودی از فیبر نوری را تبدیل و آنها را برای ترانسیور کاربر ارسال می نماید. فرآیند فوق در هر ثانیه میلیون ها مرتبه تکرار خواهد گردید.

ADSL و VDSL صرفا" دو نمونه از تکنولوژط های مربوط به DSL spectrum می باشند . در ادامه به بررسی سایر مدل های مربوط به تکنولوژی فوق اشاره خواهد شد.

? مقایسه انواع DSL

نمونه های متفاوتی از تکنولوژی DSL تاکنون پیاده سازی شده است :

? Asymmetric DSL)ADSL) . .درمدل فوق بدلیل تفاوت سرعت دریافت و ارسال اطلاعات از واژه " نامتقارن " استفاده شده است . ماهیت عملیات انجام شده توسط کاربران اینترنت بگونه ای است که همواره حجم اطلاعات دریافتی بمراتب بیشتر از اطلاعات ارسالی است .

? High bit-rate DSL)HDSL) . سرعت مدل فوق در حد خطوط T1 است ( 1/5 مگابیت در ثانیه ) .سرعت دریافت و ارسال اطلاعا ت در روش فوق یکسان بوده و به منظور ارائه خدمات نیاز به دو خط مجزا نسبت به خط تلفن معمولی موجود است .

? ISDN DSL)ISDL) . مدل فوق در ابتدا در اختیار کاربران استفاده کننده از ISDN قرار گرفت. ISDL در مقایسه با سایر مدل های DSL دارای پایین ترین سرعت است . سرعت این خطوط 144 کیلوبیت در ثانیه است ( دو جهت ) .

? Multirate Symmetric DSL)MSDSL ) . در مدل فوق سرعت ارسال و دریافت اطلاعات یکسان است . نرخ سرعت انتقال اطلاعات توسط مرکز ارائه دهنده سرویس DSL ، تنظیم می گردد.

? Rate Adaptive)RADSL) . متداولترین مدل ADSL بوده و این امکان را به مودم خواهد داد که سرعت برقراری ارتباط را با توجه به عواملی نظیر مسافت و کیفیت خط تعیین نماید.

? Symmetric DSL)SDLS ) . سرعت ارسال و دریافت اطلاعات یکسان است . در مدل فوق بر خلاف HDSL که از دو خط مجزا استفاده می نماید ، صرفا" به یک خط نیاز خواهد بود.

? Very high bit-rate)VDSL ) . مدل فوق بصورت "نامتقارن " بوده و در مسافت های کوتاه بهمراه خطوط مسی تلفن استفاده می گردد.

? Voice-over DSL)VoDSL) . یک نوع خاص از IP تلفنی است . در مدل فوق چندین خط تلفن ترکیب و به یک خط تلفن تبدیل می شوند.

? استانداردهای VDSL

دو کنسرسیوم متفاوت در تلاش برای استاندارد نمودن VDSL می باشند. کنسرسیوم VDSL Alliance ، از یک سیستم Carrier با نام Discrete MultiTone)DMT) استفاده می نماید. اکثر تجهیزات تولید شده ADSL از روش DMT استفاده می نمایند.

DMT ، سیگنال مربوطه را به 247 کانال مجزا تقسیم می نماید.هر کانال دارای باند 4 کیلو هرتز می باشند. ( وضعیت فوق مشابه آن است که شرکت تلفن مربوطه ، خط مسی موجود را به 247 خط 4 کیلو هرتزی مجزا تقسیم و هر یک از خطوط فوق را به یک مودم متصل نموده است . استفاده همزمان از 247 مودم که هر یک دارای باند 4 کیلوهرتز می باشند.) هر یک از کانال ها کنترل و در صورتیکه کیفیت یک کانال افت نماید ، سیگنال بر روی کانال دیگر شیفت پیدا خواهد کرد. فرآیند شیفت دادن سیگنا ل ها بین کانال های متفاوت و جستجو برای یافتن بهترین کانال ، بصورت پیوسته انجام خواهد شد. برخی از کانال ها بصورت دو طرفه استفاده می شوند ( ارسال و دریافت اطلاعات ) کنترل و مرتب سازی اطلاعات در کانال های دو طرفه و نگهداری کیفیت هر یک از 247 کانال موجود ، پیاده سازی استاندارد DMT را نسبت به CAP بمراتب پیچیده تر نموده است . استاندارد DMT دارای انعطاف بمراتب بیشتری در رابطه با کیفیت خطوط و کانال های مربوطه است .

کنسرسیوم دوم ،VDSL Coalition نام دارد . در استاندارد ارائه شده توسط کنسرسیوم فوق از دو سیستم Carrier استفاده می گردد. Quadrature Amplitude Modulation)QAM) و Carrierless Amplitude Phase)CAP) دو نمونه سیستم Carrier ، می باشند.

استاندارد CAP ، سیگنال ها را به سه باند مجزا تقسیم می نماید : مکالمات تلفن دارای باند صفر تا 4 کیلو هرتز ،. کانال دریافت اطلاعات از کاربر برای سرویس دهنده دارای باندی بین 25 تا 160 کیلو هرتز (Upstream) و کانال ارسال اطلاعات از سرویس دهنده برای کاربر ، دارای محدوده ای بوده که از 240 کیلو هرتز شروع می گردد. حداکثر باند فوق به عوامل تفاوتی نظیر : طول خط ، تعداد کاربران موجود در یک شرکت تلفنی خاص و ...بستگی دارد، بهرحال حداکثر محدوده باند فوق ، از 1.5 مگاهرتز تجاوز نخواهد کرد. سیستم فوق (CAP) با استفاده از سه کانال فوق قادر به ارسال سیگنال های مربوطه خواهد بود.

QAM ، یک روش مدولاسیون خاص بوده که با توجه به نوع نسخه استفاده شده، باعث triples اطلاعات ارسالی در طول یک خط می گردد. در روش فوق از مدولاسیون ( تغییر شکل موج حامل ) و شیفت فاز ( تغییر زاویه موج حامل ) استفاده می گردد. یک سیگنال unmodulated صرفا" دو حالت صفر و یک را ارائه می دهد. ( در هر سیکل صرفا" یک بیت اطلاعات ارسال خواهد شد ) با ارسال موج دوم که به اندازه 90 درجه شیفت پیدا کرده است ( نسبت به اول ) و مدولاسیون هر یک از امواج ، دو نقطه در هر موج وجود خواهد داشت . ( هشت حالت ممکن ) .

بدین ترتیب امکان ارسال سه بیت در هر سیکل بوجود خواهد آمد: داشتن دو وضعیت معادل یک بیت است (2=21) ، چهار وضعیت معادل دو بیت (4=22) و هشت حالت معادل سه بیت است (8=23) . با افزدون چهار موج و شیفت فاز هر یک به اندازه 15 درجه ، می توان16 حالت متفاوت را ارائه و امکان ارسال 4 بیت در هر سیکل ، فراهم خواهد شد

آموزش تعمیر لپ تاپ در 5 دی وی دی

آموزش تعمیر لپ تاپ در 5 دی وی دی

آموزش تعمیر لپ تاپ در 5 دی وی دی

آموزش تعمیر لپ تاپ در 5 دی وی دی

آموزش تکنیک عکاسی با دوربین بدون فلاش و استفاده از فلاش در مکان دیگر برای نوردهی به سوژه

آموزش تکنیک عکاسی با دوربین بدون فلاش و استفاده از فلاش در مکان دیگر برای نوردهی به سوژه

آموزش تکنیک کاربردی Tracking در Nuke

آموزش تکنیک کاربردی Tracking در Nuke

آموزش تکنیک ها و روش های عکاسی در نور روز

آموزش تکنیک ها و روش های عکاسی در نور روز

آموزش جامع ، ابزارها ، توانمندی ها و ویژگی های جدید Office 2010

آموزش جامع ، ابزارها ، توانمندی ها و ویژگی های جدید Office 2010

بهبود کارایی ویندوز 7

اگر از ویندوز 7 استفاده کرده باشید می دانید که برتری های غیرقابل انکاری نسبت به برادر بزرگترش یعنی ویندوز ویزتا دارد اما ممکن است کامپیوتر شما آنقدر سریع نباشد یا رم کافی برای استفاده بهینه از ویندوز 7 را نداشته باشید و سرعت کار شما با این ویندوز کاهش یابد بنابراین بر آن شدیم تا در این مقاله از یادبگیردات کام روش های افزایش سرعت ویندوز را در اختیار شما قرار دهیم.

شروع کار

ابتدا وارد کنترل پانل ویندوز خود شوید سپس گزینه All control panels items را مطابق شکل زیر انتخاب کنید آنگاه می توانید

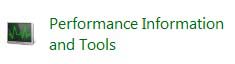

در صفحه ای که مقابل شما گشوده می شود روی Performance Information and Tools کلیک کنید.

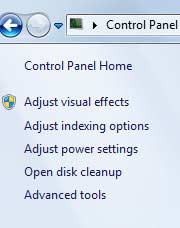

سمت راست صفحه ای که باز می شود همانند شکل زیر است.

با کلیک کردن روی Adjust visual effects می توانید با حذف یک سری جلوه های تصویری سرعت ویندوز 7 خود را افزایش دهید. اگر بالاترین کارایی را بخواهید و زیبایی ظاهری ویندوز برای شما مهم نباشد به سادگی می توانید گزینه Adjust for best apperance را انتخاب کنید این روش ساده ترین کار است و محیط ویندوز 7 را چیزی شبیه به ویندوز 98 می کند اما اگر نمی خواهید به این شدت جلوه ها را حذف کنید می توانید در کادر پایینی custom هر یک از جلوه ها را که می خواهید غیر فعال کنید. و با فشردن apply نتیجه آن را ببینید.

روش دوم- غیر فعال کردن Indexing option است برای این منظور دوباره به صفحه Performance and Tools بازگردید و روی Adjust Indexing option کلیک کنید سپس روی هر آیتم کلیک کنید آنگاه modify را بزنید آنگاه با برداشتن تیک هر گزینه این قابلیت را حذف می کنید. با Indexing option سرعت جستو در ویندوز 7 افزایش می یابد ولی در سرعت ویندوز تأثیر منفی دارد. بنابراین اگر کامپیوتر شما به اندازه کافی قوی نیست و کار کردن با آن برای شما تبدیل به دردسر شده است می توانید این ویژگی را حذف کنید.

روش سوم- این روش مربوط به تنظیمات مصرف انرژی است. برای این منظور باز هم به صفحه Performance and Tools بازگردید و روی Adjust power setting کلیک کنید. این گزینه بیشتر برای لپ تاپ که از باتری استفاده می کند کاربرد دارد اگر از لپ تاپی که انرژی خود را از باتری می گیرد استفاده نمی کنید احتیاج چندانی به این طریقه ذخیره انرژی ندارید می توانید گزینه high performance را انتخاب کنید.

خطرناک ترین کارهای آن لاینی که می توان انجام داد

محققان مرکز خدمات ایمنی اینترنت Cyber Defender با بررسی خطرناک ترین فعالیت هایی که می توان به صورت آن لاین انجام داد به توضیح چگونگی محافظت در برابر این خطرات پرداخت.

تا چه اندازه به فعالیت های آن لاینی که انجام می دهید، وب سایت هایی که به آن مراجعه می کنید و حتی لینک هایی که در صفحات اینترنتی بر روی آن کلیک می کنید توجه دارید؟

شاید نتوان گفت تمامی فعالیت های آن لاین می توانند برای رایانه، کاربر و حریم خصوصی کاربر مخرب و خطرساز باشد اما به طور قطع تعدادی از این فعالیت ها هستند که انجام آن ها به تنهایی می توانند مشکلات بزرگ و گاه غیر قابل جبرانی را برای کاربران به وجود آورند.

? خطر اول

فعال کردن گزینه ی «ورود من به سیستم را ثبت کن» (Keep me signed in) در رایانه های عمومی

? راه محافظت:

ساده ترین راه حل این است که اگر از رایانه ی شخصی خود استفاده نمی کنید، هرگز این گزینه را فعال نکنید.

درباره ی رایانه های محل کارتان محتاط باشید زیرا تنها تا زمانی که در محل کارتان باشید در اختیار شماست و بقیه ی روز می تواند در دسترس دیگران باشد و دیگران نیز می توانند تمامی اطلاعات شخصی شما را به راحتی برای خود ارسال کنند.

اگر از مکانی عمومی به وب سایت های مانند گوگل، آمازون و یا ای بی وارد شده اید، در پایان کار از خروج از وب سایت اطمینان حاصل کنید. (Sign out)

برای حفظ حریم خصوصی خود پس از پایان کار با رایانه تاریخ مرورگر اینترنتی خود را پاک کنید.

برای جلوگیری از کنترل فعالیت های آن لاین خود می توانید از حالت «پنهانی» مرورگر خود استفاده کنید. این حالت در اینترنت اکسپلورر 8، InPrivate Browsing و در کروم گوگل New Incognito Window نام دارد.

هرگز هیچ رمز عبوری را بر روی مرورگر خود ذخیره نکنید، حتی اگر مرورگر از شما این را بخواهد زیرا افرادی دیگر می توانند به راحتی از آن استفاده کنند.

برنامه های جاوا، فلش و ریدر در صورت به روز رسانی نشدن به دلیل نقص های ایمنی، مسئول بسیاری از آلودگی های رایانه ای هستند. ساده ترین راه خلاصی از چنین آلودگی هایی به روز رسانی دائمی این چند نرم افزار است.

? خطر دوم

به روز نکردن ویندوز، جاوا، ادوبی ریدر، ادوبی فلش

? راه محافظت:

برنامه های جاوا، فلش و ریدر در صورت به روز رسانی نشدن به دلیل نقص های ایمنی، مسئول بسیاری از آلودگی های رایانه ای هستند. ساده ترین راه خلاصی از چنین آلودگی هایی به روز رسانی دائمی این چند نرم افزار است، فلش برای به روز رسانی به صورت خودکار از شما تقاضا می کند اما برای به روز رسانی جاوا کاربر باید به صورت روزانه اقدام کند.

هم چنین ادوبی ریدر نیز از سیستم به روز رسانی خودکار برخوردار است. از به روز رسانی سیستم عامل ویندوز اطمینان حاصل کنید. یکی از راه های این کار قرار دادن تنظیمات ویندوز بر روی به روز رسانی خودکار است. این کار رایانه و نقاط ضعف ایمنی سیستم های عامل را کم تر در دسترس هکرها قرار خواهد داد.

? خطر سوم

جستجوی شایعات درباره ی افراد مشهور یا موضوعات غیر اخلاقی

? راه محافظت:

محافظت از این خطر دیگر نیازی به فکر کردن ندارد. به دلیل این که این موضوعات مواردی هستند که هکرها از گرایش ناخواسته ی تعداد زیادی از کاربران اینترنتی به آن ها آگاهی دارند. از این موضوعات برای حمله های جدید به رایانه ها به خوبی استفاده می کنند، پس ساده ترین راه حل این است که دور چنین وب سایت ها و جستجوهای اینترنتی را خط بکشید.

در صورتی که مجبور به جستجوی چنین مفاهیمی هستید، از بخش های خبری سایت هایی مانند گوگل یا بینگ استفاده کنید زیرا این سایت ها از وب سایت های مرجع ارزیابی اولیه ای دارند و این می تواند از میزان احتمال آلوده شدن رایانه ها بکاهد.

زمانی که قصد جستجو در گوگل را دارید از آدرس https://www.google.com به جای http://www.google.com استفاده کنید زیرا این آدرس اطلاعات مورد نظر شما را به لایه ای محافظت شده و رمزگذاری شده ارسال می کند. این روش نیز می تواند میزان آلودگی به ویروس های رایانه ای را در این شرایط کاهش دهد.

? خطر چهارم

استفاده از BitTorrent برای دانلود نرم افزارها، برنامه های تلویزیونی و فیلم های تحت قانون حق تکثیر

? راه محافظت:

فقط از وب سایت های قانونی و رسمی دانلود مانند iTunes، Hulu و دیگر وب سایت های قانونی استفاده کنید و به هر قیمتی از سایت های تورنت یا سیلابی حتی اگر آلوده به ویروس نیز نباشند، استفاده نکنید. زیرا برخی از تبلیغات ارسال شده بر روی این وب سایت ها می توانند بدون انجام کاری خاص از جانب کاربر، رایانه را آلوده کنند. هرگز اطلاعات و مطالب به سرقت رفته را دانلود نکنید.

? خطر پنجم

بازی آن لاین در هر وب سایتی

? راه محافظت:

در هنگام دانلود نرم افزارهای بازی های رایگان بسیار احتیاط کنید زیرا اگر نرم افزار آلوده باشد می تواند رایانه را در خطر قرار دهد.

اطلاعات ورود به بازی خود را در اختیار غریبه ها قرار ندهید. در واقع هیچ نوع اطلاعات شخصی یا غیر شخصی خود را در اختیار هم بازی های آن لاین خود قرار ندهید زیرا در این صورت و در ساده ترین حالت دارایی های مجازی خود را از دست خواهید داد و در بدترین حالت پول های تان به سرقت خواهد رفت.

فریب حیله ی قدیمی «رازهای فارم ویل» را نخورید زیرا به این شکل یک ویروس تروجان را دانلود کرده اید و یا اطلاعات فیس بوک خود را در اختیار یک تبه کار مجازی قرار داده اید.

? خطر ششم

فقط از وب سایت های قانونی و رسمی دانلود مانند iTunes، Hulu و دیگر وب سایت های قانونی استفاده کنید و به هر قیمتی از سایت های تورنت یا سیلابی حتی اگر آلوده به ویروس نیز نباشند، استفاده نکنید. زیرا برخی از تبلیغات ارسال شده بر روی این وب سایت ها می توانند بدون انجام کاری خاص از جانب کاربر، رایانه را آلوده کنند.

تنظیم نکردن بخش ایمنی فیس بوک و فعال گذاشتن گزینه ی قرار دادن اطلاعات در اختیار همه

? راه محافظت:

تنظیمات ایمنی فیس بوک را با دقت مطالعه کنید و اجازه ندهید بخش «دوست دوستانم» امکان دیدن اطلاعاتی از قبیل شماره ی تلفن، تاریخ تولد و دیگر اطلاعات خصوصی را داشته باشند. از تمامی چنین اطلاعاتی می توان برای جعل هویت شما بر روی کارت های اعتباری دیگر استفاده کرد.

تنها «دوستان» باید به لایه های شخصی تر اطلاعات شما دسترسی داشته باشند. از این رو در انتخاب «دوستان» خود دقت کنید.

? خطر هفتم

اتصال به شبکه های وایرلس ناشناخته

? راه محافظت:

در مکان های عمومی مانند فرودگاه ها و هتل ها مراقب اتصال به شبکه های وایرلس ناشناخته باشید. برای مثال در یک هتل از انتخاب یک شبکه ی شناخته شده و قانونی اطمینان حاصل کنید. زیرا در حالی که شما از محیطی به ظاهر ایمن و واقعی در اینترنت استفاده می کنید، هکرها می توانند شما را تحت نظر داشته باشند.

تنظیم حالت استفاده در اماکن عمومی از لپ تاپ، ایمنی بیش تری برای آن به ارمغان خواهد آورد و به اشتراک نگذاشتن فایل های مختلف در اماکن عمومی می تواند این ایمنی را افزایش دهد.

? خطر هشتم

استفاده از یک رمز عبور برای تمامی فعالیت های آن لاین

? راه محافظت:

به خاطر سپردن ده ها رمز ورود کار بسیار دشواری است و از این رو چیز عجیبی نیست که فردی از یک رمز عبور برای تمامی فعالیت های آن لاینش استفاده کند. اما اگر همان یک رمز عبور نیز شناسایی شود کل زندگی آن لاین شما برای جهان آشکار خواهد شد.

رمزهای عبور مختلف را برای کارهای مختلف نگه دارید. برای مثال رمز عبور ایمیل خود را متفاوت از رمز ورود به شبکه ی اجتماعی خود انتخاب کنید.

مرورگرهای ویژه ای می توانند به شما در داشتن یک رمز ورود اصلی برای دسترسی به تمامی رمز ورودهای تان کمک کنند. به این شکل اگر برای خدمات مختلف آن لاین رمزهای متفاوتی داشته باشید تنها با به یاد سپردن یک رمز عبور می تواند تمامی آن ها را در زمان نیاز مشاهده کنید.

? خطر نهم

تلاش برای گرفتن آی پد، پلی استیشن 3 و یا دیگر ابزارهای الکترونیکی به صورت رایگان

? راه محافظت:

منطقی باشید، هرگز کسی یک آی پد رایگان به شما نخواهد داد، پس فریبش را نخورید.

از هر نوع بذل و بخشش آن لاین که هیچ برند مشهوری از آن پشتیبانی نمی کند روگردان باشید، حتی اگر این پیشنهاد تحت حمایت برندهای آن لاین باشد.

به بسته ی نرم افزاری ایمنی به روز شده ای مجهز باشید زیرا نرم افزارها معمولا" می توانند چنین پیشنهادهای تبه کارانه ای را ردیابی کرده و از فریب خوردن شما جلوگیری کنند

آیا می توانم بیش از یک آنتی ویروس نصب کنم؟

اگر بخواهیم این سوال را دقیق تر مطرح کنیم باید بگوییم آیا می توانیم بیش از یک آنتی ویروس، بیش از یک انتی اسپای و بیش از یک فایروال روی یک کامپیوتر نصب کنم؟

در حقیقت پاسخ به این سوال در سه قسمت مذکور کمی متفاوت است. و به عنوان یک اصل باید بگویم شما فقط به یکی از این سه نرم افزار احتیاج دارید. یعنی یک Anti Spyware خوب یک آنتی ویروس خوب و یک فایروال خوب برای اکثر کاربران کافی است. هر چند ما می دانیم هیچ Anti Spyware یا آنتی ویروسی وجود ندارد که به تنهایی بتواند همه بد افزار ها یا ویروس ها را شناسایی کند. و این دلیلی است که بعضی ها به فکر استفاده از چندین آنتی ویروس یا ... به طور

اگر بخواهیم این سوال را دقیق تر مطرح کنیم باید بگوییم آیا می توانیم بیش از یک آنتی ویروس، بیش از یک انتی اسپای و بیش از یک فایروال روی یک کامپیوتر نصب کنم؟

در حقیقت پاسخ به این سوال در سه قسمت مذکور کمی متفاوت است. و به عنوان یک اصل باید بگویم شما فقط به یکی از این سه نرم افزار احتیاج دارید. یعنی یک Anti Spyware خوب یک آنتی ویروس خوب و یک فایروال خوب برای اکثر کاربران کافی است. هر چند ما می دانیم هیچ Anti Spyware یا آنتی ویروسی وجود ندارد که به تنهایی بتواند همه بد افزار ها یا ویروس ها را شناسایی کند. و این دلیلی است که بعضی ها به فکر استفاده از چندین آنتی ویروس یا ... به طور

همزمان افتاده اند. اما مشکل اینجاست که آنتی ویروس ها یا فایروال ها گاه در کار یکدیگر تداخل ایجاد می کنند و سبب از کار افتادن یا کند شدن شدید کامپیوتر شما می شوند. در این مقاله بسته به نوع نرم افزار امنیتی این موضوع را مورد بررسی قرار می دهیم.

آنتی ویروس

بیشتر آنتی ویروس ها در دو مود کار می کنند:

•اسکن: این ویژگی حافظه و فایل های موجود در هارد دیسک کامپیوتر شما را بررسی می کند تا هر نرم افزار خرابکاری را ردیابی کند. این شامل هر فایل یا سند موجود در کامپیوتر شماست، تا رفتار های مشکوک مانند رفتار یک ویروس را شناسایی کند.

•دیده بانی (مانیتورینگ): اغلب به آن Real Time Monitoring یا دیده بانی بدون وقفه می گویند. نرم فزار های آنتی ویروس دائماً در حال کار هستند و فایل هایی را که شما دانلود می کنید یا اجرا می کنید بررسی می کنند تا از پاک بودن آن اطمینان حاصل پیدا کنند.

هیچ مشکلی از نظر اسکن کامپیوتر با بیش از یک نرم افزار وجود ندارد. و به راحتی می توانید دو آنتی ویروس داشته باشید و هر کدام به نوبت کامپیوتر شما را اسکن کنند.

اما مانیتورینگ یا دیده بانی مداوم داستان دیگری دارد. زمانیکه یک آنتی ویروس نصب می کنید معمولاً مانیتورینگ یا دیده بانی بدون وقفه آن هم فعال می شود. وقتی که دو آنتی ویروس را روی یک کامپیوتر نصب می کنید و مانیتورینگ یا دیده بانی آنها به صورت همزمان فعال می شود، احتمال بروز تداخل در کار آنها بسیار زیاد می شود. این تداخل می تواند منجربه صدور پیغام های خطای مکرر، به هم ریختن یکی از آنتی ویروس ها و سیستم عامل شما و مشکلات دیگر شود.

بنابراین برای نصب دو آنتی ویروس روی یک کاممپیوتر مشکلی نیست اگر فقط مانیتورینگ یکی از آنها را فعال کنید و دیگری را غیر فعال نمایید.

اما اگر می خواهید ساده ترین کار را انجام دهید، باید یک آنتی ویروس خوب نصب کنید و مرتب آنرا به روزرسانی ( Update ) نمایید.

Anti Spyware

نرم افزار های Anti Spyware بیشتر شبیه به یک آنتی ویروس عمل می کنند و همان دو مود را دارند:

•اسکن: این عمل حافظه رم و هارد دیسک کامپیوتر شما را برای وجود بد افزار ها بررسی می کنند. البته یک Anti Spyware همه فایل های اجرایی موجود در کامپیوتر شما را اسکن نمی کند بلکه چنین نرم افزار هایی جاهای مشخصی از قبیل تغییرات ایجاد شده در رجیستری، فایل های مشخص و هر چیزی که رفتار آن به یک بد افزار شبیه باشد را بررسی می کنند.

•مانیتورینگ: مانند آنتی ویروس ها، Anti Spyware ها هم یک سیستم مانیتورینگ بدون وقفه دارند که رفتار هایی مانند یک بد افزار را زیر نظر می گیرند مثلاً اگر صفحه پیش تعریف مرورگر شما خود به خود عوض شود Anti Spyware متوجه می شود و مانع از این کار می شود.

و همانطور که درباره آنتی ویروس ها هم گفته شد اسکن نوبتی بوسیله دو نرم افزار Anti Spyware مشکلی ایجاد نمی کند. در حالیکه مانیتورینگ بدون وقفه که بوسیله دو نرم افزار انجام می شود باعث بروز تداخل و مشکلاتی می شود. و باید فقط مانیتورینگ یکی از این دو نرم افزار را فعال کنید.

اما مهمترین کاری که می توانید انجام دهید این است که یک Anti Spyware خوب نصب کنید و آنرا مرتب به روز رسانی نمایید.

فایروال ها

فایروال ها ابزاری متفاوت با آنتی ویروس ها و Anti Spyware ها هستند. آنها به دو نوع کاملاً متفاوت تقسیم می شوند: سخت افزاری و نرم افزاری

یک فایروال نرم افزاری فقط برنامه ای است که روی کامپیوتر شما نصب می شود و می تواند دو کار انجام دهد اول: از انواع مشخصی از نفوذ به کامپیوتر شما جلوگیری کند. دوم: در بعضی موارد رفتار های مشکوک را برای اتصال از کامپیوتر شما به دنیای خارج زیر نظر می گیرد. در هر دو مورد این عمل بدون وقفه انجام می گیرد. با آنچه تاکنون در باره مانیتورینگ بدون وقفه گفته ایم حتماً می توانید حدس بزنید که اگر دو نرم افزار در آن واحد بخواهند کار مشترکی را انجام دهند در کار آنها تداخل ایجاد می شود و مشکلاتی بروز خواهد کرد. و اگر یک فایروال جدید نصب کرده اید باید فایروال قبلی را غیر فعال کنید.

فایروال های سخت افزاری که بیشتر در کسب کار های کوچک الکترونیکی مورد استفاده قرار می گیرند همان روتر ها هستند. روتر ها سطحی از حفاظت فراهم می کنند که به کمک آن از دیده شدن کامپیوتر شما در در اینترنت یا شبکه جلوگیری می شود. و چیز خاصی جز یک قطعه سخت افزاری برای نصب کردن وجود ندارد که آن هم بین کامپیوتر شما و اینترنت قرار می گیرد.

هیچ مشکلی با نصب یک فایروال سخت افزاری و نرم افزاری به طور همزمان وجود ندارد. اگر به شبکه ای متصل شده اید که خیلی قابل اعتماد نیست استفاده از هر دوی این فایروال ها انتخاب خوبی است.

حتی اگر چند فایروال سخت افزاری را پشت سر هم نصب کنید مشکلی پیش نمی آید می توانید روتری را پشت سر روتر دیگر نصب کنید ولی سرعت اینترنت شما ممکن است کاهش یابد و همینطور پروتکل های ارتباطی مشخصی به این روش درست کار نمی کنند. البته برای وب و ایمیل و مانند آن که بیشتر افراد با آن سر و کار داند مشکلی پیش نخواهد آمد. ولی این عمل به عنوان یک راه صد در صد مناسب توصیه نمی شود.

آمـوزش مـجـازی در عـصـر اطـلاعـات

فنآوری اطلاعات و ارتباطات، وجه تمایز بنیاد ین عصر ما با د وران گذشته است. آنچه که امروز تحت عناوین شکاف یا فاصله بین کشور ها، مناطق، ملت ها، طبقات، اقشار و افراد مطرح است د ر تحلیل نهایی بیش از هر عامل د یگر با «شکاف د یجیتال» و یا میزان بهره مند ی و کاربرد فنآوری اطلاعات و ارتباطات، (فاوا) تناسب مستقیم د ارد . به یک کلام، د نیای معاصر به «جوامع اطلاعاتی» ، «جوامع صنعتی» و «جوامع سنتی» تقسیم شد ه است. د ر این میان، میزان توسعه وکاربرد فنآوری اطلاعات و ارتباطات د ر امرآموزش، مهمترین شاخص پیشرفت به شمار می رود . پد ید ه «آموزش مجازی» یا «فراگیری الکترونیکی» شاید پراهمیت ترین عامل جهش های علمی، پژوهشی، فرهنگی و د رنتیجه ازد یاد شکاف های روبه رشد باشد . از این رو، برای کاهش این شکاف ها گذر از شرایط کنونی به جامعه اطلاعاتی مسیری غیر قابل اجتناب است. بد یهی است که پیش نیاز گام نهاد ن د ر این پهنه انتقال بخش های عمد ه و اساسی «فاوا» از خارج به کشور است.

گذر از جامعه صنعتی به جامعه اطلاعاتی، لزوماً به مفهوم حرکتی تکاملی نیست بلکه معاد ل جهشی ساختاری است. همان گونه که گذار از زنجیره «اسب ـ گاری ـ د رشکه» به زنجیره «اتومبیل ـ ترن ـ هواپیما»، هر چند د ر د رون هر یک از زنجیره ها حرکتی تکاملی است ولی تغییر مکان از یک زنجیره به زنجیره د یگرجهشی ساختاری محسوب می شود . همین رابطه د ر تغییر مکان از بزرگراه اتومبیل رو یا کرید ور هوایی به بزرگراه اطلاعاتی و ارتباطی صاد ق است. اگر د ر تغییرات قبلی، افزایش سرعت حرکت د ر سیر و سفر اساس بود ه است، د ر این تغییر کلاً حذف حرکت فیزیکی و سیر و سفر د ر کار است.

یعنی امکان انجام کار بد ون حرکت فیزیکی و این جهشی ساختاری است که د ر مناسبات د نیای نوین غیر قابل اجتناب است. د ر نتیجه این تغییر مکان و گذار به جامعه اطلاعاتی نه یک انتحاب بلکه یک اجبار است.

?? معضل یا فرصت

هرچند که گذار به جامعه اطلاعاتی، مستلزم تغییرات بسیار گسترد ه و ژرف د ر روش، منش، و مناسبات اجتماعی است اما نباید این تحول را لزوماً به عنوان یک معضل بزرگ محسوب کرد . اگر گذار از جامعه سنتی به جامعه صنعتی با معضلات بی شماری از جمله مسأله «وابستگی» فنی و اقتصاد ی و به تبع آن وابستگی فرهنگی، اجتماعی و نهایتاً وابستگی سیاسی و نظامی همراه بود ه است، د ر گذار به جامعه اطلاعاتی، فرصت هایی به چشم می خورد که می تواند د ر جهت عکس آن ها عمل کند . د لیل اصلی این امر، وجود هزاران نفر از مولد ین و مبتکران ایرانی د ر بطن تحولات فنآوری اطلاعات و ارتباطات د ر پیشرفته ترین مراکز جهان است. حضور فعال و موثر متخصصان و نخبگان ایرانی د ر مهم ترین مراکز علمی و پژوهشی اروپا، آمریکای شمالی و اقیانوسیه، نیز فرصتی گرانبها به وجود آورد ه است که انتقال د انش، تجربه و فنآوری اطلاعات و ارتباطات را امکان پذیر می کند . این فرصت تاریخی برای گذار به جامعه اطلاعاتی د ر مورد کمتر کشوری صد ق می کند .

? سرمایه بری یا سرمایه آوری

بزرگترین تنگنای گذار به جامعه صنعتی، معضل همیشگی «سرمایه بری» آن بود ه و هست. گذار به جامعه اطلاعاتی لزوماً از چنین ویژگی بر خورد ار نیست. گذار به جامعه صنعتی طولانی، سرمایه بر، پر حجم و پر مشقت است. مستلزم کار ساخت و ساز بسیار عظیم، سرمایه های بسیار عظیم تر و د یر بازد ه است. کاری که عمد تاً از د ست افراد و گروه های خصوصی ساخته نیست و د ر نتیجه گذار به جامعه صنعتی د ر جهان سوم کار د ولت ها بود ه است. حاصل آنکه به جای گذار از جامعه سنتی به جامعه صنعتی د ر واقع گذار به «جامعه د ولتی» صورت گرفته است. این معضل سرمایه بری و طبعا «د ولتمد اری» لزوماً د ر گذار به جامعه اطلاعاتی غیر قابل اجتناب نیست. مراحل گام نهاد ن د ر پهنه اطلاعات و ارتباطات هر یک به خود ی خود اشتغال زا و همراه با ارزش افزود ه ای ست که ناشی از افزایش کارآیی زیاد با سرمایه گذاری نسبتا کم است. د ر واقع، د ر هر گام از این حرکت لزوم سرمایه گذاری سنگین د ر بسیاری از بخش ها حذف یا تا حد ود زیاد ی کاهش می آبد . د ر نتیجه، هر مرحله از این حرکت خود سرمایه آور است.

افزایش کار آیی نیروی انسانی که مهمترین عامل تولید است د ر این میان از بیشترین سهم برخورد ار است. آموزش مجازی یا فراگیری الکترونیکی نیز کلید گذار نیروی انسانی به جامعه اطلاعاتی است.

? گذار به جامعه اطلاعاتی

طبیعی است که د ر هر مرحله از گذار تاریخی جوامع به مراحل بعد ی طبقات یا اقشار ویژه ای ایفای نقش اساسی را به عهد ه د ارند . د ر گذار به جامعه صنعتی، این نقش به طور عمد ه د ر اختیار سرمایه د اران و فن آوران بود ه است. د ر جهان سوم، این نقش عمد تاً توسط د ولت ها اجرا شد ه است. د ر گذار به جامعه اطلاعاتی، نقش عمد ه به د وش د انش آموختگان جامعه است. فقط این قشر از جامعه است که توان، ظرفیت و امکان ورود بد ون اشکال و سریعتر به این سرزمین ناشناخته را بد ون آنکه شوک گذشتن از تونل زمان تعاد ل او را برهم بزند د ارد . نظام آموزشی جامعه همراه با تمامی اجزای آن نخستین بخش از جامعه است که می تواند ساد ه تر و موثر تراز سایر بخش ها به این پهنه گام نهد . پیش نیاز این حرکت نیز گسترش سریع و وسیع «فراگیری الکترونیکی» از پایین ترین سطوح تا بالاترین مقاطع نظام آموزشی کشور است. این مقاطع را می توان به شرح ذیل تقسیم بند ی نمود :

? فراگیری الکترونیکی

فراگیری الکترونیکی، یاد گیری الکترونیکی یا آموزش مجازی د ر ساد ه ترین شکل به مفهوم ارائه محتوای د رسی از طریق اینترنت است. بهترین تعریف آموزش مجازی آن بخش از فرایند یاد گیری و تعلیم است که از طریق تار جهان گستر صورت می گیرد . یاد گیری الکترونیکی، گونه ای از آموزش است که با بهره گیری از اینترانت، اکسترانت و اینترنت ارائه می شود . از آنجاکه د ر این روش، د وره های آموزشی را می توان به صورت متمرکز مد یریت کرد ، راهنمایی و تشویق د انشجویان برای تکمیل د وره ها و کنترل محتوی بسیار آسان و استفاد ه از آنها چند ان گران نیست.

مزیت اصلی این روش این است که یاد گیران می توانند از روی میز کار خود به این نوع آموزش د سترسی پید ا کنند . د و روش اصلی آموزش مجازی رایج است.آموزش همزمان و غیر همزمان. د ر آموزش غیر همزمان یاد گیری به صورت انفراد ی است و با بهره گیری از تار جهان گستر، اینترانت و یا اکسترانت صورت می گیرد . ویژگی عمد ه این د وره ها این است که د انشجو هر زمان که بخواهد آموزش می بیند . برعکس، آموزش مجازی همزمان د ر زمانهای معین اجرا می شود .

برنامه های تد ریس از طریق وب انجام می گیرد . د ر نتیجه استفاد ه از فناوری های نوین مانند ارائه مطالب به شیوه الکترونیکی، جلسات گفتگو و تخته سیاه الکترونیکی امکان پذیر می شود . ضرورتاً مفهوم آموزش با این فن آوری ها به آموزش ازراه د ور تبد یل می شود . مطالعات نشان د اد ه است که آموزش الکترونیکی همراه با معلم موجب می شود که یاد گیران 90 بار سریعتر از آموزش به تنهائی د وره های آموزشی را به اتمام برسانند .

آموزش همراه با معلم همان انگیزه ای را که د ر کلاس های سنتی وجود د ارد ، فراهم می کند . زمانی که معلم مجازی به صورت انفراد ی د ر اختیار د انشجویان قرار می گیرد ، ترکیبی از آموزش همزمان و غیرهمزمان ایجاد می شود .

وزارت آموزش و پرورش ایران

جلوگیری از بروز مشکل در ویندوز 7 با رجیستری

در ویندوز 7 رفع مشکلات رجیستری بسیار مهم است. چون ویندوز 7 دائماً با رجیستری در ارتباط است. وجود خطا در رجیستری سبب می شود محاسبات دیگر هم با مشکل مواجه شوند. بنابراین هر معضلی را در رجیستری باید فوراً رفع کنید تا باعث به هم ریختگی ویندوز شما نشود.

پشتیبان گیری از رجیستری با System Restore:

یکی از بهترین راه ها برای اینکه یک رجیستری پاک داشته باشید این است که مرتب از آن پشتیبان گیری کنید. شما این کار را به سادگی با استفاده از System Restore انجام دهید که در اینجا به مراحل آن اشاره می کنیم:

1- روی start کلیک کنید.

2- System Tools را باز کنید.

3- روی System Restore کلیک کنید.

4- اگر قبلاً System Restore را استفاده نکردیده اید فقط روی Next کلیک کنید ولی اگر قبلاً از آن استفاده کرده اید. گزینه choose a different restore point را انتخاب کنید.

5- در منویی که ظاهر می شود شرایط خود را انتخاب کنید یا وارد کنید.

6- روی Next کلیک کنید.

7- روی Finish کلیک کنید.

در آینده اگر احتیاج به بازاریابی با استفاده از System Restore شدید باید مشخص کنید کدام پشیبان را می خواهید بازیابی کنید. بعد از انتخاب آن متوجه می شوید که تنظیمات ویندوز 7 به همان زمان که پشتیبان گیری کرده اید برگشته و حتی سرعت ویندوز بیشتر شده است.

پشتیبان گیری Regedit

اگر با مشکلاتی در رجیستری مواجه شدید بوسیله System Restore به راحتی می توانید آن را تعمیر کنید ولی با استفاده از Regedit هم از رجیستری Back up بگیرید به این منظور به روش زیر عمل کنید.

1- روی start کلیک کنید.

2- در Search box تایپ کنید Regedit

3- در منوی فایل روی Export کلیک کنید.

4- اکنون باید آدرس فایلی را که پشتیبان رجیستری شما خواهد بود انتخاب کنید.

5- روی save کلیک کنید.

همه این کارها فایل پشتیبان شما را در محلی که مشخص کرده اید ذخیره می کند. این یکی از بهترین راههای مطمئن برای حفاظت از رجیستری کامپیوتر است.

شما می توانید به روشهای مختلف مانند ساختن فایل های reg . یا import فایل ها از Regedit از رجیستری ویندوز7 پشتیبان گیری کنید ولی این روشها کمی سخت تر است و ریزه کاری بیشتر دارد.

تبدیل صفر و یک ها به امواج

همان طور که می دانید فناوری های جدید از جمله مهم ترین رویدادها هستند که می توانند از تاثیر قابل توجهی برروند زندگی ما انسان ها برخوردار باشند. CES یا Consumer Electronic show نیز از بزرگ نمایشگاه های کامپیوتر و تجهیزات الکترونیکی در سطح دنیا است که همه ساله تعداد زیادی از علاقه مندان به فناوری های جدید را به خود جذب می کند. به عبارت دیگر می توان گفت این نمایشگاه که در شهر لاس وگاس ایالت نوادا برگزار می شود و همچنین نمایشگاه های Cebit و Computex که در کشورهای آلمان و تایوان برگزار می شوند از جمله اصلی ترین رویدادها در حوزه فناوری هستند که در آنها، شرکت های بزرگ که در این عرصه فعال بوده اند با به نمایش گذاشتن آخرین دستاوردهای خود با یکدیگر به رقابت می پردازد.

بسیاری از محققان براین باورند که نمایشگاه CES را می توان به نوعی موتورمحرک فناوری در سطح دنیا به شمار آورد که در آن از فناوری های انقلابی و تاثیرگذار در مسیر زندگی انسان ها رونمایی می شود. در CES امسال که در ابتدای سال جاری میلادی برگزار شد شگفتی های جدیدی در حوزه فناوری دنیای دیجیتال به کاربران معرفی شد. بدون تردید یکی از جالب ترین و جذاب ترین بخش های این نمایشگاه به نمایش گذاشتن هلی کوپتر بسیار کوچکی مجهز به 4 موتور کوچک بود که می توانست در محیط نمایشگاه پرواز کند. اما ویژگی مهم این هلی کوپتر قابلیت کنترل آن از طریق سیستم wifi بود که این روزها سروصدای زیادی را در دنیای فناوری به راه انداخته است. این فناوری می تواند زمینه ساز کاربردهای مختلفی از سیستم wifi باشد و ابعاد مختلف زندگی ما را تحت تاثیر خود قرار دهد. در سال های اخیر رشد فناوری به اندازه ای بوده است که موجب شده بخش بزرگی از نیازهای روزمره زندگی در هزاره سوم که چند سالی از آغاز آن می گذرد به فناوری وابسته باشد به گونه ای که برخی ادامه زندگی خود را بدون وجود فناوری های امروزی غیرممکن می دانند.

فناوری های جدیدی که روز به روز برتعداد آنها افزوده می شود امکانات متعددی را در اختیار کاربران خود قرار داده اند که از میان آنها 5 فناوری گیرنده های تلویزیونی سه بعدی، دستگاه های دیجیتالی، نسل جدید استانداردهای اینترنتی، سیستم های ورودی پرسرعت USB و همچنین انتشار تصاویر ویدئویی از طریق شبکه بی سیم wifi از جمله مهم ترین و برترین فناوری ها در سطح دنیا محسوب می شوند که به نظر می رسد بتوانند همه چیز را تحت تاثیر خود قرار دهند.

? از بلوتوث تا wifi

وقتی صحبت از فناوری جدیدی به میان می آید، شمار زیادی از علاقه مندان به فناوری های جدید تلاش خواهند کرد تا با آن فناوری آشنا شوند اما هنوز مدت زیادی از این آشنایی نگذشته که بلافاصله فناوری جدید و پیشرفته دیگری متولد می شود که رقیبی برای فناور ی های دیگر خواهد بود. یکی از این فناوری ها این روزها که کاربردهای متعدد آن در زمینه های مختلف مورد توجه بسیاری از افراد قرار گرفته است استاندارد wifi است که از جمله استانداردهای زیرمجموعه بلوتوث محسوب می شود.

Wifi که مخفف کلمات Wireless Fidelity است در حقیقت یک شبکه بی سیم است که مانند امواج رادیو و تلویزیون و سیستم ارتباطی تلفن همراه از امواج رادیویی استفاده می کند. برقراری ارتباط با شبکه بی سیم شبیه به یک ارتباط رادیویی دوطرفه است و با استفاده از این فناوری می توان به آسانی و حتی در هنگام سفر و یا داخل هواپیما و هتل از طریق کامپیوترهای شخصی و یا هر وسیله ارتباطی دیگری که مجهز به فناوری wifi باشد از اینترنت استفاده کرد.

در برقراری ارتباطات در سیستم های مبتنی برفناوری wifi یک مبدل بی سیم وظیفه تبدیل اطلاعات دریافتی به علائم رادیویی و ارسال آنها را برعهده دارد. این در حالی است که از سوی دیگر ابزار واسط رهیاب یا همان روتر که وظیفه دریافت پیام ها و تعیین مسیر انتقال آنها را برعهده دارد این علائم را دریافت و پس از رمزگشایی آنها را به مجموعه اطلاعاتی تبدیل می کند که با استفاده از یک اتصال سیمی داخلی به اینترنت فرستاده خواهد شد. در جهت عکس این فرآیند که کاربران فناوری wifi از آن استفاده می کنند ابزار واسط رهیاب یا همان روتر اطلاعات مورد نظر را از اینترنت دریافت کرده و پس از تبدیل این اطلاعات به علائم رادیویی این اطلاعات را به کامپیوترهای مجهز به سیستم بی سیم ارسال می کند. به این ترتیب می توان گفت که wifi یک روش بی سیم برای ایجاد یک شبکه و اداره کردن آن است و به همین علت به آن فناوری شبکه سازی بی سیم هم گفته می شود. یکی از مهم ترین ویژگی های wifi سهولت استفاده از آن است.

با استفاده از این فناوری شما می توانید به آسانی همه کامپیوترهای موجود در محیط خانه و یا محل کار خود را بدون نیاز به استفاده از سیم به هم متصل کنید. فناوری های بلوتوث و wifi از جمله فناوری هایی هستند که نقش بسیار مهمی را در برقراری ارتباطات بی سیم ایفا می کنند اما هر کدام از آنها کاربردهای خاصی را در این حوزه موردتوجه قرار می دهند. بسیاری از کارشناسان می گویند wifi جایگزین مناسبی برای ارتباطات کابلی رایانه های شخصی است که از سرعت انتقال بسیار بالایی نیز برخوردار است. در این فناوری ایستگاه اصلی ارتباطی در مرکز مستقر شده و رایانه های شخصی در کنار آن قرار می گیرند. اما بلوتوث در مقایسه با wifi محدوده ارتباطی کوچک تری را تحت پوشش قرار می دهد و به همین علت با افزایش فاصله از ایستگاه مرکزی سرعت انتقال اطلاعات به میزان قابل توجهی کاهش خواهد یافت بنابراین کاربردهای مختلف گوشی همراه که در آنها از گوشی تلفن همراه به عنوان یک واسط ارتباطی بین منبع اطلاعات و کامپیوترهای شخصی یا سیستم های موقعیت یاب جهانی استفاده می شود از کارآیی بهتری برخوردار خواهند بود. البته باید توجه داشت که اگر چه wifi استانداردی از زیرمجموعه بلوتوث است اما برقراری ارتباطی با قدرت بیشتر از بلوتوث را امکان پذیر می سازد.

? اینترنت wifi ، از زمین تا آسمان

شاید جالب باشد بدانید که این روزها نسل جدید ارتباطات رادیوییwifi که استفاده از آن در ابزارهای ارتباطی مورد توجه قرار گرفته به یک استاندارد جهانی تبدیل شده است. نسل جدید ارتباطی wifi در مقایسه با فناوری های مشابه بی سیم که پیش از این از آنها استفاده می شد سرعت انتقال اطلاعات را تا 6 برابر افزایش خواهد داد. وقتی یک فناوری به عنوان یک استاندارد جهانی پذیرفته می شود تولیدکنندگان نسبت به هماهنگی آن با دستگاه های ارتباطی و سیستم های کامپیوتری مطمئن خواهند بود و به این ترتیب کاربرد این فناوری در زمینه های مختلف بیش از پیش مورد توجه قرار گرفته و افزایش خواهد یافت. علی رغم این که در حدود 2 سال پیش یکی از اپراتورهای همراه اول در ایالات متحده آمریکا از عرضه خدمات جدید اینترنتی مبتنی برwifi در 17 هزار نقطه از ایالات متحده آمریکا و برای کاربران گوشی های تلفن همراه آیفونی خبر داده بود، اما از آنجایی که سرویس ها و خدمات اینترنتی مبتنی بر wifi که بسیار سریع عمل کرده و از کیفیت بالایی برخوردارند، از گرانقیمت ترین سرویس های اینترنتی هستند که راه اندازی آن روی گوشی های تلفن همراه مستلزم صرف هزینه بسیار زیادی است و به همین علت مدت زمان زیادی به طول انجامید تا دیگر اپراتورهای تلفن همراه توانستند در این عرصه قدم بگذارند.

اما امروزه بسیاری از اپراتورهای تلفن همراه این امکانات را در اختیار کاربران خود قرار داده اند و براین اساس همه افراد می توانند از طریق کامپیوترهای شخصی یا گوشی تلفن همراه مجهز به فناوری wifi به اینترنت دسترسی داشته باشند، اما بسیاری از خطوط هواپیمایی پس از راه اندازی خدمات تلفن همراه هوایی، اکنون امکان استفاده از اینترنت wifi را نیز برای مسافران خود در حین پرواز فراهم کرده اند بنابر این مسافران این خطوط پروازی براحتی و حتی در ارتفاع 30 هزار پایی از سطح زمین هم می توانند بدون ایجاد هرگونه اختلالی در برقراری ارتباط از اینترنت پرسرعت مبتنی برفناوری wifi در هنگام پرواز استفاده کنند. اگر چه پیش از این هرگز تصور نمی شد که روزی بتوان در حین پرواز به اینترنت دسترسی داشت اما از سال گذشته بسیاری از مسافران خطوط هوایی آمریکا استفاده از اینترنت رایگان را در هنگام پرواز تجربه کرده اند.

براساس نظرسنجی های انجام شده از مسافران بیش از 76 درصد افراد ترجیح می دهند خطوطی را برای سفرهای هوایی خود انتخاب کنند که به اینترنت پرسرعت دسترسی داشته باشد.

اما از آنجایی که ارائه این خدمات در خطوط هوایی از طریق ماهواره یا دکل های مخابراتی تلفن همراه معمولا هزینه زیادی را به همراه خواهد داشت، قرار است در آینده ای نزدیک استفاده از این خدمات در حین پرواز مستلزم پرداخت هزینه ای به عنوان حق استفاده از خدمات wifi شود و به این ترتیب پیش بینی می شود که با توجه به لزوم پرداخت مبلغی برای استفاده از این خدمات تنها 10 تا 15 مسافر این خطوط هوایی خواستار استفاده از این خدمات باشند

سایبراسپیس (Cyberspace) چیست؟

فضای سایبر (Cyberspace) عبارتی است که در دنیای اینترنت، رسانه و ارتباطات بسیار شنیده می شود. به نظر می رسد بکارگیری این اصطلاح در این زمینه و برای ارجاع به امور فنی به آن رنگ و بویی صرفا فنی و مکانیکی داده باشد. ملاحظه دقیق تر این اصطلاح نشان می دهد که این واقعیت، وجوه و جنبه های متنوعی از جمله خصلت های روانشناختی قابل توجه نیز دارد. در منابع موجود آمده است که: واژه سایبر از لغت یونانی Kybernetes به معنی سکاندار یا راهنما مشتق شده است. نخستین بار این اصطلاح "سایبرنتیک" توسط ریاضیدانی به نام نوربرت وینر Norbert Wiener در کتابی با عنوان "سایبرنتیک و کنترل در ارتباط بین حیوان و ماشین" در سال 1948 بکار برده شده است. سایبرنتیک علم مطالعه و کنترل مکانیزم ها در سیستم های انسانی، ماشینی (و کامپیوتر ها) است.

سایبر پیشوندی است برای توصیف یک شخص، یک شی، یک ایده و یا یک فضا که مربوط به دنیای کامپیوتر و اطلاعات است. در طی توسعه اینترنت واژه های ترکیبی بسیاری از این کلمه سایبر بوجود آمده است که به تعدادی از آنها اشاره می کنیم:

فضای سایبر(Cyberspace)، شهروند سایبر (Cybercitizen) ، پول سایبر ( Cybercash)، فرهنگ سایبر (Cyberculture)، راهنمایی فضای سایبر (CyberCoach) ، تجارت سایبر (Cyberbussiness) ، کانال سایبر (Cyberchannel) و ....

واژه "فضای سایبر" را نخستین بار ویلیام گیبسون William Gibson نویسنده داستان علمی تخیلی در کتاب نورومنسر Neuromancer در سال 1984 به کار برده است.

فضای سایبر در معنا به مجموعه هایی از ارتباطات درونی انسانها از طریق کامپیوتر و مسائل مخابراتی بدون در نظر گرفتن جغرافیای فیزیکی گفته می شود.

یک سیستم آنلاین نمونه ای از فضای سایبر است که کاربران آن می توانند از طریق ایمیل با یکدیگر ارتباط بر قرارکنند. بر خلاف فضای واقعی، در فضای سایبر نیاز به جابجایی های فیزیکی نیست و کلیه اعمال فقط از طریق فشردن کلیدها یاحرکات ماوس صورت می گیرد.

این عدم جابجایی فیزیکی، محققان را واداشت که به مطالعه برخی شباهت های فضای سایبر با حالت های نا هشیاری، بخصوص حالت های ذهنی ای که در رویا ها ظاهر می شوند، بپردازند.

آنان با الهام از گفته های یکی از رهبران بزرگ "ذن" به نام چانگ تزو (Chuang Tzu) برای تحقیقات خود در زمینه کشف شباهت هایی بین فضای سایبر و رویا بهره جسته اند. گفته می شود که:

"چانگ تزو شبی در خواب می بیند که یک پروانه شده است. وقتی بیدار می شود با خود می اندیشد: آیا من مردی هستم که خواب می بیند پروانه شده است، یا اینکه پروانه ای هستم که اکنون خواب می بیند یک"مرد" شده است."

روند کاری یک کاربر کامپیوتر در فضای سایبر دقیقا نوعی یکی شدن یا محو شدن در درون واقعیتی متفاوت یعنی واقعیتی مجازی که ورای قوانین و واقعیت های واقعی است. مانند یک رهبر ذن در هنگام مدیتیشن که با محیط اطراف خود به وحدت می رسد، کاربر کامپیوتر هم در هنگام کار در فضای مجازی با آن یکی می شود.

شما تقریبا بی حرکت و آرام می نشینید، چشمانتان روی پرده ای درخشان خیره می شود، اتاق کاملا تاریک است، تنها منبع نور در درون شما است و در حالیکه همه توجه و ذهنتان بر کلمات و تصاویر این پرده درخشان متمرکز است ، انگشتانتان کلیدهای کی بورد را می نوازد. در این لحظه دوست دارید با ذهنیات و تصورات خود یگانه شوید . مرز بین دنیای درون و بیرون تقریبا ناپدید می شود و دیگر گذر زمان معنایی ندارد.

البته این سناریوی هر روز کاربران کامپیوتر نیست. زیرا اغلب اوقات ما صرفا به جهت انجام کاری مشخص و بدون آنکه به درون جهان مجازی فرو رویم به صفحه کلید ضربه می زنیم اما اگر از استفاده های دم دستی کامپیوتر صرف نظر کنیم و از کاربران حرفه ایی و پروپاقرص کامپیوتر پرس و جو کنیم درخواهیم یافت که بسیاری از آن ها به راحتی لحظاتی را به یاد می آورند که گویی هیچ حائل و فاصله ای بین خود و کامپیوتر شان احساس نمی کردند.

در واقع می توان گفت که فضای سایبر گستره ایی از ذهن است که می تواند تمامی اشکال زندگی منطقی را بسط و معنا دهد. شما می توانید حالت های متنوع و متفاوت ذهنی را از قبیل تخیلات(خیالپردازی ها) خیالپروری ها، توهمات، حالات هیپنوتیستیک و سطوح گوناگونی از هوشیاری را در فضای مجازی تجربه کنید. تحت این چنین شرایط است که فضای سایبر همانند دنیای "رویا" می شود. دنیایی که وقتی ما به خواب فرو می رویم ، پدیدار می شود.

فضای سایبر را نمی توان تنها یک"بزرگ شاهراه اطلاعاتی" ساده دانست. زیرا تجربه ذهنی ما در فضای مجازی با تجربه ذهنی ما زمانی که بی هیچ هدف و ارزشی خیالبافی می کنیم، کاملا متفاوت است. در واقع همانگونه که علم روانشناسی خواب شبانه را برای حفظ سلامتی، توسعه عاطفی و رشد شخصیت یک فرد ضروری می داند، این فضای مجازی هم بیش از هر چیز دیگری در خدمت روان انسان است. زیرا مرزهای بین وا قعیت های آگاهانه و نا آگاهانه را به هم نزدیک ساخته و می تواند درباره معنای "واقعیت" چیز هایی به ما بگوید.

محیط "په لیس" (Palace) یک محیط چت گرافیکی است که ما برای این تحقیق آن را انتخاب کرده ایم. کاربران در این محیط می توانند برای برقراری ارتباط با دیگران از بین صورتک های گرافیکی موجود در آن محیط، یک یا چند صورتک را برای باز نمایی شخص خود انتخاب کنند. این صورتک ها هر یک موقعیت یا حالت روانی خاصی را بیان می کند. بعضی از این حالت های "رویاگونه" در محیط "په لیس" را می توان در دیگر فضاهای مجازی هم پیدا کرد. ولی تعدادی از این حالت های تنها در محیط "پلس" وجود دارند و کاملا بی نظیر و خاص هستند.

مهم تر از همه این است که محیط "په لیس" مانند رویا بسیار مجذوب کننده است. چرا که این محیط یک "تجربه بصری" جدی است. یک مثل قدیمی می گوید : "یک تصویر با ارزش تر از هزاران کلمه است ." علم روانشناسی هم تجربه بصری را تجربه ای بسیار غنی و تصاویر و نمادها را زبان ناآگاهانه می نامند.

برای درک و آشنایی بیشتر با این"تجربه بصری" باید از دیدگاه روانشناسی خواب، رویا و رویا بینی را مورد توجه قرار داد.

برخی از ویژگی های رویا و رویا بینی از دیدگاه روانشناسی را می توان به شرح زیر فهرست کرد:

- در رویا قوانین مرسوم زمان، مکان و مسافت اجرا نمی شود

- فردی که خواب می بیند می تواند مکررا از یک ماجرا به ماجرایی دیگری منتقل شود، بی آنکه روی زمین سفر کند. ممکن است فرد در خواب خود درگیر ماجرایی در تهران باشد اما بلافاصله درگیر ماجرایی در هاوایی گردد....

- در رویا حسی از مسافت یا مکان وجود ندارد، مسافت و مکان به مفهوم مادی تنها روی زمین خاکی معنا دارد .

- همچنین کشش جاذبه زمین و آگاهی روزانه اغلب در رویا ناپدید می شوند.

- فرد می تواند چون جسمی شناور در فضا، در حال پریدن یا پرواز کردن باشد. دقیقا بر خلاف آنچه که به عنوان قوانین نیوتن به اثبات رسید است.

حالت های فوق در فضای سایبر در حد وسیع تری رخ می دهد. زیرا کاربران در آن فضا از قوانین و آگاهی های زمینی فرا تر می روند: آن ها تنها با یک کلیک ساده بر روی نگاره ایی می توانند از مکانی به مکان دیگر انتقال یابند، بدون هیچ حرکتی در پاها یا چرخشی درچرخ ها و یا هیچ عاملی که برای اثبات حرکت فرد وجود داشته باشد.

این تنها یک تغییر بصری و روانی است که انتقال را نشان می دهد. در حالی که شما با وجودی مادی، درون اتاقی با انتخاب شخصی و کاملا بیدار نشسته اید. و آنچه که اتفاق می افتد مانند رویایی است که به شما احساسی از لذت و آسودگی می بخشد.

شاید زمانی نه چندان دور ما هم با این گفته چانگ تزو (Chuang Tzu) هم کلام شویم ؛ آیا این ما هستیم که در فضای سایبر به عنوان کاربر سیر می کنیم یا اینکه این فضای سایبر است ، که به عنوان بخشی از برنامه های خود ما را تعریف می کند ، کسی چه می داند؟

.::مرجع کد آهنگ::.

.::دریافت کد موزیک::.