Bios چیست و چگونه کار میکند؟

هر کاربرى با دو نوع نرم افزار آشنا است:سیستم عامل و نرم افزارهاى کاربردى. BIOS نوع سوم نرم افزارى است که کامپیوتر براى اجراى درست به آن نیازمند است. BIOS مخفف Basic Input Output System و نرم افزاری است که کنترل رایانه را حتی پیش از بارگذاری (Load) سیستم عامل بدست می گیرد. پس از بالا آمدن سیستم عامل و سایر نرم افزارها نیز BIOS نقش واسط میان نرم افزارها و سخت افزارها ی سیستم را بعهده می گیرد. در واقع به عنوان یک نرم افزار سطح پایین وظایف ارتباطی اصلی میان پردازنده، حافظه بورد سیستم و قسمتهای مختلف سخت افزاری را بعهده دارد .به بیانی دیگر وظیفه BIOS آن است که مطمئن شود تمام قطعات و اجزاى سخت افزارى یک کامپیوتر در کنار یکدیگر به درستى کار میکنند.

مهم ترین وظیفه BIOS اجراى سیستم عامل است. وقتى یک کامپیوتر روشن مى شود، میکروپروسسور سعى مى کند اولین دستورات را اجرا کند. ولى نکته در این است که این دستورات باید از جایى به میکروپروسسور اعلام شود. گرچه سیستم عامل روى هارد وجود دارد، ولى میکروپروسسور نمى داند اطلاعات در آنجاست. BIOS دستورات اولیه را براى این دسترسى به میکروپروسسور اعلام مى کند

ادامه مطلب...

نوشته های دیگران ()

نویسنده متن فوق: » کهکشان ( جمعه 89/12/20 :: ساعت 12:13 عصر )

11 تهدید امنیتی پنهان و چگونگی مقابله با آنها

نرم افزارهای ضد ویروس و دیواره آتش، به تنهایی نمی توانند امنیت شما را تأمین کنند. ما در این مقاله به شما نشان خواهیم داد که چگونه جدیدترین حملات ویروسی و بدخواهانه برای به سرقت بردن داده های خود را بی اثر کنید.

آیا می دانید چگونه در برابر scareware از خودتان محافظت کنید؟

URLهای کوتاه شده

درو کردن داده های پروفایل شما

دغل بازی های شبکه های اجتماعی

Scareware

متن های حامل اسب تروا

لپ تاپ های به سرقت رفته و اطلاعات فاش شده

امنیت ضعیف Wi-Fi

نرم افزار وصله نشده( نه فقط ویندوز)

معرفی تجهیزات شبکه «بخش 2»

کارت شبکه وایرلس (wireless Lan card)

برای داشتن یک شبکه وایرلس فقط کافی است بر روی هر کامپیوتر یک کارت شبکه وایرلس نصب کنید . قابل توجه اینکه نیاز به نصب هیچ دستگاه دیگری ندارد . این کارتها با سرعتهای 11 ، 22 ، 54 و 108 مگابیتی کار می کنند و متناسب با شرایط محیط سرعت انتقال دیتای آنها تغییر می کند . در محیط های بسته داخل ساختمان نهایتا تا 100 متر و در فضای باز بدون مانع در حدود 300 متر برد دارند . با تعویض آنتن می توان برد آنها را تقویت نمود .

اکسس پوینت (Access Point)

اکسس پوینت یک شبکه وایرلس را به یک شبکه محلی متصل می کند. دارای یک پورت Rj – 45 برای اتصال به سوئیچ شبکه و آنتن برای اتصال به شبکه بی سیم است . برخی انواع آن که دارای حالت بریج نیز هستند می توانند بین دو شبکه محلی که با هم فاصله دارند اتصال برقرار نمایند . در حالت رپیتر سیگنال را جهت مسافت بیشتر تکرار می کنند .

بریج وایرلس

پل هایی که بین شبکه های محلی با امواج بی سیم ارتباط برقرار می کنند . این نوع بریج ها با آنتن های مختلف می توانند تا 50 کیلومتر مسافت را نیز پشتیبانی نمایند . فرکانس کاری آنها معمولا 2.4 یا 5.8 گیگا هرتز است که فرکانس آماتوری بوده و نیاز به مجوز ندارد . برای نصب در فضای آزاد طراحی شده و قابلیت کار در دمای بالا و پائین را دارند . بدنه دستگاه بصورت ضد آب برای جلوگیری از نفوذ باران ، طراحی شده است . توابع امنیتی نیز برای کد کردن اطلاعات و محافظت از داده ها بر روی این بریج ها وجود دارد . دستگاهی به نام POE همراه این دستگاه عرضه می شود که عملیات برق رسانی با ولتاژ پایین از طریق کابل شبکه را به این دستگاه از داخل ساختمان فراهم می کند . این بریج ها با گیت وی ها ترکیب شده و برای انتقال خطوط تلفن به مناطق دور دست یا فاقد امکانات بکار می روند .

ادامه مطلب...

نوشته های دیگران ()

نویسنده متن فوق: » کهکشان ( جمعه 89/12/13 :: ساعت 12:45 عصر )

شما بودید با دیدن و شنیدن این شعارها که پشت ویترین فروشگاهها نصب شده است و علاوه بر آن فروشندگان نیز با حالتی خیرخواهانه بیان میکنند سردرگم میشدید که واقعا خرید از کدام فروشگاه یا شرکت به نفع شما است. وارد یکی از فروشگاههایی که به نظر میرسد موجودیاش کاملتر است و کالاهایش را ارزانتر از دیگران به فروش برساند میشود. لیست قیمت لپتاپ را از فروشنده میگیرد و زل میزند به آن.

در این بین به محاوره فروشنده با فرد دیگری که برای خرید لپتاپ آمده است گوش میکند: «این همان چیزی است که شما میخواهید. قیمتش هم مناسب است. اگر بخواهید یک گیگابایت رم به آن اضافه میکنم تا ببینید سرعتش چقدر بالا میرود. یک تخفیف ویژه هم به شما میدهم تا دست خالی از فروشگاه خارج نشوید.» خریدار من و منی میکند و میگوید: «من نمیخواهم اینقدر برای خرید لپتاپ هزینه کنم. این لپتاپ گران است.» خلاصه طی یک مکالمه 10 دقیقهای فروشنده، خریدار را مجاب میکند که صرف 200 هزار تومان هزینه بیشتر به معنی انجام امور با سرعت بیشتر و کیفیت بالاتر است و ...

با خود میگوید، واقعا فروشندگی، آن هم در بازار کامپیوتر حوصله میخواهد. باید مشتری را راضی به خرید کنی. از محاسن دستگاه بگویی و مدلهای مشابه یا بهتر را پیشنهاد دهی و مهمتر از همه اینها بفهمی خریدار چه میخواهد. همه اینها نیازمند اطلاعات زیاد و صبر و حوصله فراوان است. اما آیا واقعا تمام فروشندگان از چنین مهارتهایی برخوردارند؟ یا از روشهای دیگری برای فروش کالاهایشان استفاده میکنند؟

تکنیکهای فروش در بازار کامپیوتر

معمولا فروشندگان در هر صنفی از ابزارهای زبانی برای ترغیب خریدار به خرید استفاده میکنند. در بازار کامپیوتر هم به همین صورت است.

فروشندگان از تکنیکهای خاصی برای به فروش رساندن کالاها استفاده میکنند که البته حاضر به پذیرش این موضوع نیستند و معتقدند هدف آنها ارائه اطلاعات درست به مشتری به منظور انتخاب کالای مناسب است.

اما برخی از فعالان بازار که دل پردردی از اقدامات برخی از کسبه به منظور جلب نظر مشتری دارند، ادعا میکنند، برخی از فروشندگان با زیر فروشی و ارائه اطلاعات نادرست به خریدار نه تنها باعث بیاعتمادی خریداران به بازار و کسبه میشوند، بلکه تعادل بازار را چه از لحاظ قیمت و چه از لحاظ عرضه و تقاضا به هم میزنند. حتی اقدام برخی از فروشندگان باعث میشود گروه دیگری از فروشندگان به گرانفروشی متهم شوند. فروش کالای مرجوعی، زیر فروشی، ارائه لیست قیمتهای غیرواقعی به منظور جلب نظر خریدار، فاکتورسازی، ارائه اطلاعات نادرست به خریدار و.... از مسائلی است که برخی از فعالان بازار به آن اشاره کردند و معتقدند این اقدامات از جانب گروهی از فروشندگان باعث میشود اعتبار بازار و فروشندگان زیر سوال رود. در این گزارش ما به برخی از تکنیکهای فروش کالاهای حوزه کامپیوتر که در بازار رایج است اشاره کردهایم.

هر چقدر پول بدهی آش میخوری

شاید برای شما هم پیش آمده باشد که برای خرید کالایی مانند لپتاپ، چاپگر، موس و کیبورد یا هر کالای دیگری یک بودجه معین در نظر بگیرید و راهی مراکز خرید و فروش کامپیوتر شوید، ولی بابت خریدی که انجام دادهاید بیشتر از آنچه در نظر داشتهاید هزینه کرده باشید.

البته این موضوع در بازار لپتاپ محسوستر است.

فعالان بازار با این دلایل که یک نمونه با قابلیتتر شما را در انجام بهتر و ساده تر امور کمک میکند، قدری بیشتر هزینه کن یک کالای بهتر بخر و... شما را مجاب میکنند تا بابت خرید یک کالای گرانتر هزینه کنید.

برخی از فعالان بازار نیز ادعا میکنند که مدل مورد نظر شما در بازار کمیاب است و مدل دیگری را پیشنهاد میکنند که البته پس از کمی جستوجو مشخص میشود که آن مدل اصلا جزو کمیابهای بازار نیست. گاه نیز پیش میآید که فروشنده با این دلیل که مدل انتخابی شما یک مدل قدیمی است و ممکن است تا یک سال دیگر قطعات آن بابت تعمیر یا ارتقا در بازار یافت نشود، شما را به خرید یک مدل جدیدتر و البته گرانقیمت تر تشویق میکنند که انصافا این راهنماییهای فروشندگان، حتی اگر خدای ناکرده در جهت منافع خودشان باشد مورد پذیرش خریداران واقع میشود. به هر حال برخی از فروشندگان با استناد به این ضربالمثل قدیمی که هر چقدر پول بدهی آش میخوری، خریدار را به خرید کالای گران تر تشویق میکنند.

بازیهای قیمتی

ارائه لیست قیمتهای غیرحقیقی از سوی برخی از فروشندگان، یکی از معضلاتی است که اکثر خریداران نسبت به آن گلهمندند. بر اساس اعلام برخی از فعالان بازار، گروهی از فروشگاهها با ارائه لیست قیمتهای غیر واقعی که اکثرا مقابل مراکز خرید و فروش کامپیوتر به مراجعین ارائه میشود نظر خریدار را جلب میکنند. ولی وقتی خریدار برای خرید به فروشگاه مراجعه میکند با این دلایل که روی فلان دستگاه یک گیگابایت رم اضافه شده است، مدت گارانتی این دستگاه طولانیتر است، یا اینکه قیمت در لیست اشتباه درج شده است مواجه میشود. جالب اینجا است که برخی از فروشندگان در ابتدا قیمت را در حدی اعلام میکنند که نظر موافق خریدار جلب شود. ولی وقتی پای حساب و کتاب به وسط میآید و پلمب جعبه باز میشود ادعا میکنند قیمت بالاتر است و خریدار از ابتدا قیمت را اشتباه شنیده است. اکثر مواقع هم با احتساب یک تخفیف دو درصدی سر و ته قضیه را هم میآورند. برخی از فروشندگان نیز در صورتی که کالایی را در لیست موجودی خود نداشته باشند، آن را از همکار خود با قیمت پایه میخرند و سودی که باید عاید خود و همکارش شود را از مشتری بیخبر از همه جا مطالبه میکنند.

برخی نیز با این ادعا که مالیات بر ارزش افزوده از آنها اخذ میشود سه درصد روی قیمت کالا میکشند.

کاهش قیمت با شرایط خاص

به نظر میرسد ارائه پروموشن و هدایا ضمن فروش طی مدتی که در بازار رواج داشت، نتوانست نتیجه مثبتی در بازار کامپیوتر ما داشته باشد. چرا که طی مدت اخیر اکثر فروشندگان ارائه این هدایا را از برنامه خود حذف کردهاند و در عوض به ارائه تخفیف به خریدار روی آوردهاند. شاید بگویید در این صورت سود فروشنده در حد قابل توجهی کاهش خواهد یافت، اما اشتباه میکنید.

به گفته برخی از فعالان بازار، گروهی از فروشندگان با بهانه ارائه تخفیف به مشتری وی را به روشهای خاصی برای خرید کالاهای جانبی مانند موس، کیف و.. ترغیب میکنند. به گفته وی، یک خریدار سعی میکند همه کالاهای مورد نیاز خود را از یک فروشگاه تهیه کند تا بتواند بابت خرید تخفیف بیشتری از فروشنده بگیرد. به این ترتیب فروشندگان با آگاهی از این موضوع سعی میکنند خریدار را با اعلام قیمتهای پایین به فروشگاه بکشند و به این ترتیب وی را مجاب میکنند تا کالاهای جانبی را خریداری کند. به گفته بهنامی، یکی از فعالان بازار گاه پیش میآید که یک فروشنده لپتاپ، کالا را با سود کمتر به فروش برساند تا به این ترتیب نظر مشتری را برای خرید کالاهای جانبی جلب کند و به این ترتیب سود خود را از محل فروش تجهیزات جانبی جبران کند.

هزینه نصب نرم افزار

خریداران گوشی تلفن همراه، لپتاپ و آیپد معمولا هنگام خرید کالا، نسبت به نصب نرمافزارهای مختلف، از نرمافزارهای امنیتی گرفته تا برنامههای مختلف هزینه میکنند، اما گاه بر اثر بیاطلاعی یا بیدقتی کلاه سرشان میرود. چگونه؟ برخی از فعالان بازار ادعا میکنند، گروهی بابت نصب نرم افزار روی کالاهای مذکور هزینههای مختلفی از خریدار اخذ میکنند که گاه این نرمافزارها قفل شکسته هستند، ولی به مشتری اعلام میشود که نرم افزار اورجینال روی دستگاه نصب شده است. اکثر خریداران هم به دلیل بیاطلاعی نمیتوانند تشخیص دهند که نرم افزار نصب شده اورجینال است یا قفل شکسته. حتی برخی از خریداران متوجه نمیشوند که نرم افزار روی دستگاهشان نصب شده است یا خیر. البته این موضوع در بازار گوشی تلفن همراه محسوستر است.

فروش کالای مرجوعی، سرقتی و پشت ویترینی

این را فراموش نکنید که هیچ ارزانی بی دلیل نیست. پس اگر دیدید که فروشندهای کالای خود را 20 تا 30 و حتی گاه 50 درصد ارزان تر از سایر فروشندگان میفروشد به آن شک کنید.

چرا که برخی از افراد سودجو کالاهای سرقتی یا مرجوعی را با قیمت پایین به فروش میرسانند که متاسفانه فعالان بازار ادعا میکنند به دلیل افزایش سرقت کالاهای آکبند، به ویژه لپتاپ از پیک موتوریها معمولا نمونههای سرقتی آکبند قابل شناسایی نیستند و به راحتی در بازار به فروش میرسند. همچنین برخی از فروشندگان نمونههای پشت ویترین را با قیمت پایینتر به فروش میرسانند که این نمونهها معمولا بدون گارانتی هستند و به دلیل ضرب خوردگی و تست خریداران دچار مشکل میشوند.

ختم کلام

فعالان بازار معتقدند رمز ادامه حیات در بازار کامپیوتر، استفاده از تکنیکهایی است که باعث افزایش میزان فروش آنها شود. اما برخی از فعالان بازار از روشهایی برای افزایش میزان فروش خود استفاده میکنند که بر پایه بیاطلاعی مصرفکنندگان صورت میگیرد .برخی از فعالان بازار معتقدند دیگر مانند سابق شرط فعالیت در بازار کامپیوتر داشتن سرمایه کافی نیست، بلکه یک فروشنده باید اطلاعات کافی، قدرت مجاب کردن خریدار و سمت و سو دادن به خواستههای وی را داشته باشد.

آپدیت کردن ویندوز

اکثر کاربران ایرانی به آپدیت کردن ویندوز توجه نمیکنند و در اثر همین کم توجهی دچار مشکلات بزرگی میشوند. البته همه تقصیر به گردن کاربران نیست بلکه به دلیل سرعت بسیار پایین اینترنت امکان دانلود کردن 100 تا 200 مگابایت آپدیت برای کاربران فراهم نیست. حتی آنهایی که از اینترنت پرسرعت استفاده میکنند در دانلود دچار مشکل هستند چه برسد به طیف عظیمی از کاربران که با اینترنت دایل آپ به اینترنت دسترسی دارند.

بدانید عوامل بالا نباید در دریافت آپدیت ویندوز توسط شما مانعی ایجاد کند. آپدیتهایی که هر از چند گاهی ویندوز ارائه میدهد الکی نیست! مسلما یک شرکت تجاری و نرم افزاری بیکار نیست که سرویسهای بیجا برای آپدیت قرار دهد. فرض کنید ویروس، کرم و یا تروجانی در اینترنت منتشر شده و شیوه نفود بدافزار بر اساس حفرههای امنیتی در ویندوز است. بعد از انتشار، متخصصان مایکروسافت به سرعت آپدیتی برای ویندوز منتشر میکنند و مشکل حفره امنیتی را بر طرف میکنند و از این طریق از انتشار و آلوده شدن سیستم شما توسط ویروس جلوگیری میکنند.

حالا اگر آپدیتها را به موقع نصب نکنید دچار مشکل میشوید. دلتان هم خوش است که آنتی ویروس نصب کردهاید ولی از دست آنتی ویروس کاری ساخته نیست و از آنجایی که متاسفانه در کشور ما قانون کپی رایت نقض میشود و اکثر کاربران از نسخههای کرک شده آنتی ویروسها استفاده میکنند، آنتی ویروس هیچ تضمینی برای آلوده نشدن سیستم شما نمیدهد.

حالا با وجود سرعت پایین اینترنت و ضرورت دانلود آپدیت ویندوز چه کاری از عهده شما بر میآید؟

شما باید آپدیتهای ضروری تر و کم حجم تر را دانلود کنید. برای این کار مراحل زیر را انجام دهید:

قدم اول:

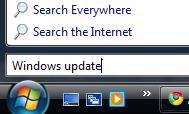

منو استارت را باز کنید و در قسمت سرچ باکس منو، عبارت Windows update را تایپ کنید. در قسمت programs برنامه Windows update را باز کنید.

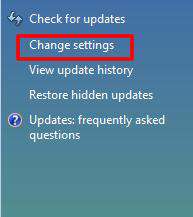

در صفحه باز شده به منو سمت چپ مراجعه کنید و روی عبارت Change setting کلیک کنید.

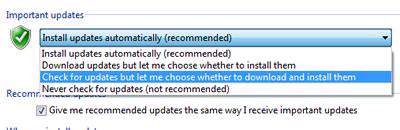

در صفحه Change Setting به قسمت Important Update مراجعه کنید و در آن مطابق شکل زیر منو Check for updates but let me choose whether to download and install them را انتخاب کنید. با انتخاب این گزینه، آپدیت ویندوز فعال میشود و به دنبال اپدیتها میگردد ولی این امکان را فراهم میکند تا فایلهایی که میخواهید را دانلود کنید.

قدم چهارم :

در صفحه Windows update روی گزینه check for update کلیک کنید.

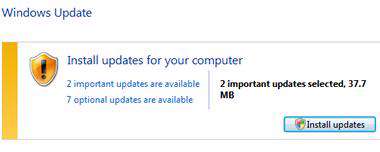

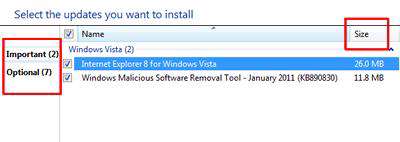

بعد از مدتی ویندوز فایلهای آپدیت را برایتان لیست میکند. اینجا جایی است که در انتخاب فایلهای آپدیت باید دقت کنید. همان طور که در تصویر میبینید دو گزینه وجود دارد. یکی آپدیتهای مهم و دیگری آپدیتهای انتخابی. برای مثال در این شکل 2 آپدیت مهم و 7 آپدیت انتخابی وجود دارد. روی آپدیتهای مهم کلیک کنید.

قدم ششم:

مطابق تصویر وارد صفحهای میشوید که در آن میتوانید آپدیتهای کم حجم تر را انتخاب کنید. روی گزینه size کلیک کنید تا فایلهای آچدیت بر اساس اندازه مرتب شوند سپس به سراغ کم حجم ترینها بروید. میتوانید گزینه optional را هم انتخاب کنید و فایلهای کم حجم آن را هم دانلود کنید.

قدم هفتم:

اگر وضعیت سرعت اینترنت شما اصلا تعریفی ندارد تنها فایلهایی را علامت بزنید که رو به روی آنها عبارت Security نوشته شده است. اینها مهمترین فایلها هستند.

بعد از تیک زدن گزینهها به صفحه قبلی باز گردید و گزینه Install updates را بزنید.

معرفی تجهیزات شبکه «بخش 1»

کارت شبکه (Lan Card)

کارت شبکه جهت اتصال کامپیوتر به شبکه محلی در سرعت های 100،10و1000 مگا بیت بر ثانیه بکار میرود . با پورتهای Rj-45 و BNC برای شبکه های مبتنی بر کابل مسی و با پورت فیبر نوری جهت ارتباط با فیبر نوری استفاده می شود . کارخانه های مختلفی این نوع کارت ها را با قیمت های مختلف و امکانات متنوع تولید می کنند.

هاب سوئیچ شبکه (switch)

قلب هر شبکه مبتنی بر روش استار را هاب سوئیچ تشکیل میدهد . سوئیچ های لایه 2 با تعداد پورت 5 ، 8 ، 16 ، 24 و گاهی 36 و 48 پورت نیز تولید می شوند . امروزه سرعت آنها معمولاً 10/100 و یا 1000 مگابیت بر ثانیه است .

سوئیچ ها دارای پورتهایR j- 45 و یا فیبر نوری و یا ترکیبی از هر دو هستند . در دو نوع رومیزی و رکمونت و یا رومیزی با قابلیت رکمونت جهت نصب در رکهای 19 اینچ استاندارد وجود دارند . سرعت سوئیچ کردن از مهمترین مشخصات یک سوئیچ است . متناسب با نیاز و طراحی شبکه ، سوئیچهای مختلفی با پورتهای متنوع در بازار بفروش می رسند . شرکت های معدودی سوئیچ جایگزین در مدت زمان گارانتی به شما ارائه می دهند که بدین وسیله می توانید شبکه خود را همواره بر پا نگه دارید . مدت زمان گارانتی سوئیچ ها معمولا بین 1 تا 3 سال است.

سوئیچ های مدیریتی (Managable Switch)

برای کنترل و نگهداری شبکه های بزرگ و یا شبکه هایی که نیاز به پهنای باند زیاد و کنترل شده دارند نیاز به استفاده از سوئیچهای مدیریتی داریم . با اینگونه سوئیچها می توان تنظیمات متنوعی از قبیل پهنای باند ، شبکه های مجازی ، کنترل و گزارشات ترافیکی شبکه و ... را انجام داد از مشخصاتی که تقریبا در تمام آنها مشترک است می توان به رکمونت بودن ، بدنه فلزی ، تعداد 24 پورت به بالا ، امکان افزودن چندین نوع ماژول برای کاربردهای مختلف ، خروجی پورت سریال برای مدیریت مستقیم ، امکان مدیریت از طریق وب ، دارا بودن نرم افزار مدیریتی ، پاورهای اینترنال ، پاورهای زاپاس و قیمت بسیار بالا نسبت به سوئیچ های رایج اشاره کرد . هنگام استفاده از چنین سوئیچ های گران قیمتی باید تمهیدات لازم از نظر برق و ارت در سیستم شبکه شما پیش بینی گردد . سرعت سوئیچ کردن داخلی و همچنین حجم دیتای انتقالی در زمان واحد از جمله مشخصات مهم سوئیچها وتعیین کننده قیمت آنها می باشد . برخی از این سوئیچ ها امکان کار در لایه 3 شبکه و یا یالاتر را نیز دارند . جهت اتصال چنین سوئیچ هایی به یکدیگر از سوئیچ های مرکز ی خاصی (Core) با توان تبادل دیتای بالا استفاده می شود .

ماژول سوئیچ

ماژولها قطعاتی سخت افزاری هستند که به سخت افزار اصلی متصل شده و امکاناتی را بسته به نیاز شبکه به آن اضافه می نمایند . به سوئیچهایی که دارای ورودی برای نصب ماژول هستند سوئیچهای ماژولار گفته می شود. هر خانواده ای از سوئیچها می توانند از یک تا چندین ماژول داشته باشد و کارخانه های مختلف ماژولهایی با کاربردهای متفاوت برای سوئیچهای خود عرضه می کنند . هر ماژول می تواند چندین پورت یکسان یا متفاوت داشته باشد . جدیدترین ماژولها ماژولهای SFB یا Mini GIBIC هستند که انواع پورتهای گیگا بیت بر روی فیبر نوری و کابل مسی ارائه می کنند . سوئیچ ماژولار این امکان را به طراح شبکه می دهد تا بتواند چندین نوع مدیا را در کنار هم داشته باشند . انتخاب ماژول نیاز به اطلاعات لازم در خصوص انواع مدیا و فواصل و سرعتهایی که ارائه می کنند دارد . ماژول های یک خانواده سوئیچ قیمت های بسیار متفاوتی دارد .

کی وی ام سوئیچ (KVM)

این دستگاه امکان کنترل 2 ، 4 ، 8 یا 16 دستگاه کامپیوتر را از طریق یک مانیتور و یک موس و یک کیبرد می دهد . معمولاً در رک برای کنترل چندین سرور به کار می رود که باعث کاهش هزینه می شود . بعضی از انواع آن بهم مرتبط شده و تا 256 کامپیوتر یا بیشتر را نیز می توانند ساپورت کنند . یک مورد استفاده فراوان آن مربوط به اسمبل کنندگان و تعمیر کاران کامپیوتر می باشد .

پرینت سرور (Print Server)

می توانید 1 یا 3 دستگاه پرینتر را توسط پرینت سرور در اختیار همه کاربران شبکه بطور همزمان قرار دهید . پرینت سرور مستقیماً به سوئیچ شبکه متصل می شود . مزیت آن بر Print Sharing اینست که توان سرور یا دستگاه دیگر را بکار نمی گیرد ، ویروسی نمی شود ، هنگ نمی کند و خطای کاربر باعث از کار افتادن سرویس چاپ کاربران دیگر نمی شود . یک دستگاه لازم برای شبکه های بزرگ است .

اینترنت سرور

با اتصال مستقیم این دستگاه به سوئیچ شبکه همه کاربران می توانند بشرط داشتن مجوز از سرویس اینترنت استفاده کنند . 1 یا 2 مودم اکسترنال را می توانید با دو خط تلفن به 2 سرویس دهنده اینترنت متصل شوید . از امکانات دیگر دستگاه :Mail,Internet,DHCP,Account Server می باشد . تنظیمات آن از طریق Explorer انجام می شود .

دوربین شبکه ، اینترنت (IP Camera)

هنگامی که این نوع دوربین ها را به سوئیچ شبکه متصل می کنید تمام کاربران شبکه به شرط داشتن محوز می توانند تصویری را که این دوربین ها ارسال می کنند مشاهده نمایند . امکان کنترل 16 دوربین همزمان وجود دارد لنز آن قابل تنظیم است و برخی انواع آن صدا برداری و یا عملیات چرخش و زوم را نیز انجام می دهند . سرعت آن تا 30 فریم بر ثانیه و حداکثر دقت 480×640 می باشد .

روتر (Router)

شبکه ها را روترها (مسیریابها ) به هم متصل می کنند .تمام دنیا توسط روترها به هم متصل شده و بدین صورت شبکه اینترنت شکل گرفته است . این دستگاهها کارکرد پیچیده ای داشته و نیاز به تنظیمات نرم افزاری دارند . برخی از آن قابلیت نصب ماژول دارد و امکانات مختلفی توسط این ماژولها به آنها افزوده می گردد . پرفروش ترین روترها در بازار ایران ساخت شرکت سیسکو سیستمز می باشد . بسته به قدرت مدیریت و انتقال داده ها وامکانات ، قیمتهای متفاوتی دارند . هر روتر حداقل دارای یک پورت LAN جهت اتصال به شبکه محلی و یک پورت WAN جهت اتصال به شبکه دور دست می باشد.

ماژول روتر

قطعه سخت افزاری که درون روتر قرار می گیرد و امکانی خاص را به آن اضافه می کند . هر خانواده ای از روتر ، ماژولهای خاص خود را دارد که برای آن روتر طراحی شده است . بعنوان مثال ماژول NM16AM شانزده مودم آنالوگ را به روترهای سیسکو اضافه می نماید . متناسب با نوع ماژول قیمتهای متفاوتی از 50 دلار تا چند هزار دلار دارند .

کارت شبکه USB

با استفاده از این رابط کوچک می توان کامپیوتر را از طریق پورتUSB به شبکه متصل نمود . این دستگاه زمانی کاربرد دارد که کامپیوتر ما فاقد کارت شبکه باشد . انواع USB1.1 و USB 2.0 در بازار وجود دارد .

مدیا کانورتر فیبر نوری (Media Convertor)

برای انتقال داده ها از کابلهای شبکه به فیبر نوری بکار می روند . دارای سرعت 100 مگا بیت و هزار مگا بیت می باشند و بسته به مسافت و سرعت با انواع خروجی های SX,FX و LX ارائه می شوند . بطور معمول دارای یک پورت برای اتصال به کابل شبکه و یک پورت برای اتصال به فیبر نوری می باشند . نوع پورت فیبر نوری آن باید متناسب با کانکتورهای بکار رفته در شبکه انتخاب شود . جهت کار نیاز به منبع تغذیه دارند . اگر بخواهیم سوئیچی را که فاقد پورت فیبر نوری است به فیبر نوری وصل کنیم از مدیا کانورتر استفاده می کنیم .

مالتی پورت

اگر تعداد پورتهای یک دستگاه کامپیوتر یا سرور کافی نباشد می توان از مالتی پورت برای افزایش این پورتها بهره گرفت . این مالتی پورتها دارای دو نوع اینترنال و اکسترنال می باشند و 4 پورت ، 8 پورت و 8 پورت قابل افزایش تا 32 پورت آن وجود دارد . بیشترین کاربرد آن در ICT مربوط به اتصال چندین دستگاه مودم به یک سرور برای راه اندازی یک ISP کوچک یا یک شبکه اینترانت می باشد . اما در صنعت کاربردهای فراوانی دارد مانند کنترل دستگاههای CNC و سایر دستگاههایی که باروتکل های استاندارد سریال مانند RS232 کار می کنند . بر روی هر دستگاه کامپیوتر می توان تا 128 پورت سریال توسط این مالتی پورتها ایجاد کرد . سرعت انتقال دیتا عامل مهم تفاوت قیمت در مالتی پورت است .

گیت وی VOIP

Gateway می تواند سرویس تلفنی انتقال صدا بر روی خطوط دیتا را به ما ارائه کند . دارای دو نوع پورت FXS برای انتقال دیتا به صورت داخلی و FXO برای اتصال به تلفن یا گوشی تلفن معمولی هستند . هنگامی که بین دو مکان خطوط انتقال دیتا برقرار است می توان بدون هیچ گونه مزاحمتی خطوط تلفنی را نیز با استفاده از همین خطوط دیتا انتقال داد . بدین شکل می توانید یک خط تلفن را از تهران به مشهد انتقال دهیم . مورد استفاده آن را می توان در مراکزی که کارت تلفن اینترنتی عرضه می کنند دید .

IP تلفنی

این نوع گوشی های تلفن مستقیما به سوئیچ شبکه وصل می شوند و IP خاصی برای آنها تعریف می شود و می توانند تحت شبکه مانند یک تلفن معمولی کار کنند.پیش بینی می شود تلفن های آنالوگ فعلی در آینده ای نزدیک جای خود را به IP تلفن خواهند داد .

منبع: network-class.blogfa.com

آموزش گوگل کروم

قبلا گفتیم گوگل امکان دانلود مرورگر گوگل کروم را برای کاربران ایرانی آزاد کرده است. به همین مناسبت آموزش استفاده از این مرورگر سریع و پر قابلیت را ارائه میدهیم.

گوگل در سال 2008 اولین نسخه از مرورگر خود موسوم به گوگل کروم را عرضه کرد. تا امروز این مرورگر توانسته جایگاه خوبی میان کاربران پیدا کند. این مرورگر دارای رابط کاربری سادهای است که کار کردن با آن را آسان میکند.

از قابلیتهای این مرورگر میتوان به موارد زیر اشاره کرد:

• امکان Tab Browsing یا باز کردن چندین صفحه وب در یک پنجره از نرمافزار

• پردازش جداگانه هریک از Tabها، گوگل کروم با استفاده از این امکان مشکلات بوجود آمده در هنگام بارگذاری یک صفحه وب را به خوبی مدیریت میکند و در صورت وقوع خطا فقط پردازش همان Tab را متوقف میکند و بقیه Tabها به کار خود ادامه میدهند.

• امکان بررسی سایتها از لحاظ کدهای مخرب، این امکان به شما اجازه میدهد تا با خیال راحت در میان صفحات وب مرور کنید و مطمئن باشید که در صورت مخرب بودن یک سایت گوگل کروم مانع بازدید شما از آن میشود. (Safe Browsing)

• امکان مدیریت سایتهای مورد علاقه در یک محیط کاملاً حرفهای

• نرمافزار مدیریت دانلود داخلی با بازدهی بالا

• نمایش سایتهای پر بازدید در صفحه اول به صورت تصاویر کوچک از سایت

• امکان تغییر پوسته گرافیکی نرمافزار

• وجود یک نوار ابزار و یک کادر برای وارد کردن آدرس سایت و جستجوی اطلاعات

• هماهنگی با تمام استانداردهای وب

در این مقاله به تشریح گزینه Google Chrome Options میپردازیم.

گوگل کروم را از اینجا دانلود کنید. (http://www.google.com/chrome/intl/en/landing_chrome.html?hl=en) پس از دانلود و نصب نرمافزار، برنامه را اجرا کنید.

از گوشه بالایی سمت راست، روی گزینه customize and control google chrome کلیک کنید. (این گزینه با آیکون آچار نمایش داده میشود.)

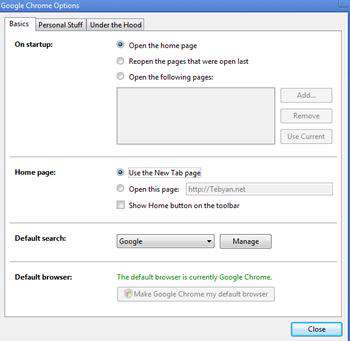

سپس گزینه Options را انتخاب کنید. پس از انتخاب صفحهای مشابه تصویر زیر خواهید داشت.

سه تا تب اصلی با نامهای Basics, Personal stuff, under the hood خواهید داشت. که به تربیت به توضیح آنها میپردازیم.

Basics

در تب اول، 4 قسمت مشاهده میکنید. گزینه On startup این امکان را به شما میدهد که تعیین کنید وقتی صفحه گوگل کروم را باز میکنید با چه صفحهای رو به رو بشوید.

• با انتخاب Open the home page، گزینهای که در قسمت home page انتخاب میکنید فعال میشود.

• با انتخاب Reopen the pages that were open last، صفحاتی که در آخرین استفاده از کروم باز کرده بودید، باز میشوند.

• با انتخاب Open the following pages، تک تک آدرسهایی که میخواهید باز شوند را در صفحه مینویسید و add میکنید. به این ترتیب صفحات اضافه شده در هنگام استفاده از کروم، هر کدام در یک تب باز میشوند.

گزینه بعدی Home pages است. همان طور که از اسمش پیداست تنظیمات این قسمت صفحهی خانگی کروم را تعیین میکنند.

• با انتخاب Use the new tab pages، تنها یک صفحه تب جدید بدون هیچ آدرسی باز میشود.

• با انتخاب Open this page، هر آدرسی که رو به رو بنویسید در هنگام استارت آپ، باز میشود. برای مثال من سایت تبیان را به عنوان صفحه خانگی در نظر گرفتهام.

• با انتخاب Show home button on toolbar، آیکونی روی تولبار قرار میگیرد که اگر هر بار روی آن کلیک کنید به صفحهی Home page برمیگردید.

قسمت سوم Default Search نام دارد. در این قسمت هر موتور جستجویی که بنویسید، موتور جستجویی میشود که کروم به صورت پیشفرش در آن سرچ میکند. برای مثال من Google را انتخاب کردهام.

و اما قسمت چهارم. این قسمت که Default browser نام دارد، با فعال کردنش کروم را به عنوان مرورگر پیشفرض قرار میدهد. یعنی شما روی هر لینکی خارج از فضای مرورگر کلیک کنید، آن لینک با مرورگر گوگل کروم باز میشود.

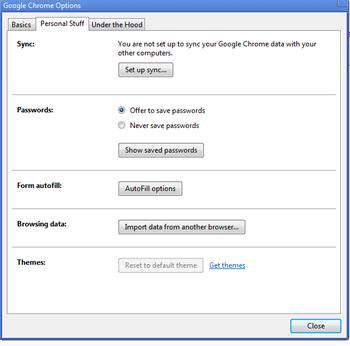

Personal Stuff

در این تب میتوانید تنظیمات بسیار جالبی روی مرورگر خود انجام اعمال کنید تا کارهایتان به مراتب راحت تر شود.

قسمت اول Sync نام دارد. برای فعال کردن این گزینه ابتدا باید روی کلید Set up sync کلیک کنید. با کایک کردن روی این گزینه، باید با اکانت جیمیل خود وارد شوید. حالا یک اتفاق جالب میافتد. همان طور که میدانید، گزینههایی مانند bookmark تنها روی یک کامپیوتر ذخیره میشوند. ولی با فعال کردن این گزینه، اگر از روی هر کامپیوتری وارد شوید، مرورگر کروم تمام bookmarkها را نشانتان میدهد.

قسمت دوم تنظیمات مربوط به password است. دو گزینه offer to save و never save را مشاهده میکنید. با انتخاب گزینه اول هنگام وارد شدن به هر سایتی، کروم از شما میپرسد که پسورد را ذخیره کند یا نه و با انتخاب گزینه دوم پسوردها هرگز ذخیره نمیشوند.

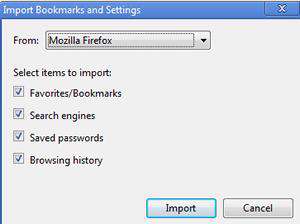

در قسمت Browsing data این امکان فراهم شده تا کسانی که قبلا از هر مرورگری استفاده میکردند، تمام اطلاعات خود از قبیل، بوک مارک ها، صفحات مورد علاقه، هیستوری و... را به کروم منتقل کنند.

برای مثال اگر قبلا از فایرفاکس استفاده میکردید میتوانید ابتدا گزینه فایرفاکس را انتخاب کنید و تمام گزینهها را تیک بزنید و آنگاه گزینه import را فعال کنید.

و گزینهی آخر که theme است. در اینجا میتوانید تم صفحه را به دلخواه خود انتخاب کنید. برای این کار روی گزینه get themes کلیک کنید تا انواع و اقسام تمها را ببینید.

در صفحهی باز شده، روی تم مورد نظر خود روی گزینه apply theme کلیک کنید.

پشتپرده همکاری مایکروسافت و فیسبوک

مدتهای طولانی جستجو فقط محدود به شما و خود شما میشد. اما اکنون دیگران هم میتوانند روی نتایجی که شما به دنبال آن هستید، تاثیرگذار باشند.

به گزارش بیبیسی، زمانی که شما به سایتهایی مانند گوگل، بینگ، ASK و یا مانند آن سر میزنید؛ تنها چیزی که به حساب میآید شما و خود شما هستید. شما دو یا سه کلمه کلیدی را جستجو میکنید و نتایج جستجو بر اساس همان متنی که نوشتهاید، برای شما نمایش داده میشود. در برخی موارد اضافه کردن نتایج جستجوهای گذشته شما میتواند یافتهها را اندکی ارتقا ببخشد، اما به طور کلی در جستجو تاکید اصلی بر روی هر شخص است.

کی لو، مدیر سایت بینگ در مایکروسافت در این باره گفت: «اگر شما به مشتریان امروزه وب توجه کنید، متوجه میشوید تا کنون نتایج جستجو به شکلی بوده که گویا شما تنها شخصی هستید که در سیاره زمین زندگی میکنید. به همین دلیل است که معمولا نتایج جستجویی که یک شخص دریافت میکند با آن چیزی که او واقعا به دنبال آن است زمین تا آسمان تفاوت دارد.

البته ممکن است یک جستجو فقط برای شما کاربرد داشته باشد و هیچ سودی برای دیگران به همراه نداشته باشد. برای مثال میتوان به عبارت جستجوی " یک کفش ارزانقیمت" اشاره کرد که پاسخ منطقی و مناسب بستگی بسیاری به سطح درآمد شما دارد و به همین دلیل یک جستجوی کاملا شخصی است».

تام استاکی یکی از مدیران محصولات جستجوی گوگل در این باره گفت: «نکته مهم این است که محتوای دیجیتال میتواند نتایجی را که یک فرد با جستجو پیدا میکند، به طور قابل توجهی تغییر دهد. برای مثال اگر یکی از دوستان شما در مورد یک موضوع خاص در وبلاگش مطلبی قرار دهد، احتمال این که شما نسبت به آن علاقهمندی داشته باشید بیشتر از زمانی است که یک فرد غریبه این کار را انجام دهد. هرچه مردم بیشتر جستجو کنند، محتوای دیجیتال برای آنها اهمیت بیشتری پیدا میکند. این محتوا در موبایلها کاربرد بسیار مهمتری دارد. در بعضی از این محتواها موقعیت هر فرد و زمان ارسال مطالب را به سادگی میتوان پیدا کرد».

به طور کل دانشمندان امیدوارند در آینده علاقهمندیهای دوستان شما بتواند روی نتایج جستجو تاثیرگذار باشد.

یافتن دوستان

آقای لو در این باره گفت: «تاکنون سایتهای جستجو در پیدا کردن جستجوگران یک مطلب خاص و شیوه آنها در انجام این کار مشکل داشتند. اما شبکههای اجتماعی اکنون همه چیز را تغییر دادهاند. اکنون شما به سادگی با افرادی که میشناسید، ارتباط برقرار میکنید و نظرات و اطلاعات خاصی را با آنها به اشتراک میگذارید».

بر همین اساس، بینگ و فیسبوک قراردادی را امضا کردهاند تا بتوانند از ارتباط بین 500 میلیون نفر که از طریق این سایت با هم اطلاعات رد و بدل میکنند، استفاده کنند.

به این ترتیب محتوای اجتماعی یک شخص میتواند فیلتری شود تا اطلاعات موجود در وب را به شکل منطقیتری دستهبندی کند. به این ترتیب افراد متمایل میتوانند به سایتهایی مانند بینگ اجازه دهند اطلاعاتی را که آنها برای دوستانشان تولید میکند، روی نتایج جستجویی که آنها میبینند تاثیرگذار باشد.

در این بین زمانی که شما تصمیم به خرید یک کتاب خاص یا رفتن به یک رستوران میگیرید و میخواهید از طریق جستجو به پاسخ خود برسید، نظرات و تاثیر دوستانتان اهمیت بسیار بیشتری پیدا میکند.

مردم برای تصمیمگیری معمولا به این موضوع توجه میکنند که چه چیزی از همه محبوبیت بیشتری دارد، علاوه بر آن توصیه کارشناسان و افراد مورد اعتماد نیز در این بین تاثیر زیادی دارد.

تاکنون ماشینهای جستجو به شما کمک میکردند بتوانید محبوبترینها را پیدا کنید. اما در این بین نظرات دوستان و افراد مورد اعتمادتان چندان مورد توجه قرار نمیگرفت. اما میتوان به بخشی از این اطلاعات با جستجو در محتوای اجتماعی که هر شخص در سایتهای اجتماعی و سایتهای دیگر به جا میگذارد، دست پیدا کرد.

علاوه بر سایتهای اجتماعی، با ذخیره کردن فایلهای خاص روی کامپیوترهای شخصی که کوکی نامیده میشود نیز میتوان به این اطلاعات دسترسی پیدا کرد.

همان طور که در مقاله "آموزش گوگل کروم" گفتیم، این مرورگر محیط دوست داشتنی و سادهای دارد و همین سادگی باعث میشود کار کردن با آن لذت بخش باشد و تمام چیزهایی که کاربران مبتدی و حرفهای نیاز دارند تدارک دیده شده است. در مقاله چند امکان جالب در کروم را نشانتان میدهیم.

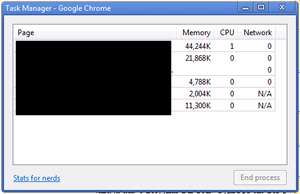

Task Manager for Websites

وقتی کروم را باز کردید کلیدهای Shift + Escape را همزمان فشار دهید. اکنون صفحهی Task Manager مخصوص صفحات وب را مشاهده میکنید.

با این کار به راحتی میفهمید هر سایت چقدر از حافظهی کامپیوتر را اشغال کرده است و اگر سرعت سیستم پایین آمده باشد یکی از این صفحات میتوانند مسبب کند شدن شده باشد.

وقتی سایت مورد نظر را یافتید End Process را فشار دهید تا تب مورد نظر بسته شود.

Visual Browser History

کلیدهای Ctrl + H را فشار دهید تا صفحه History ظاهر شود. این صفحه یک ویژگی منحصر به فرد دارد و آن امکان سرچ در تمام صفحاتی است که تا کنون باز کردهاید. برای مثال اگر دنبال چیزی هستید که قبلا آن را جستجو کردهاید و نمیتوانید پیدایش میکنید میتوانید از این امکان کمک بگیرید.

به جز این، در کنار هر لینک میتوانید تصویر Thumbnail image سایت را نیز مشاهده کنید.

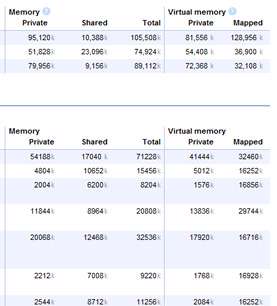

See Memory Used by Different Browsers

عبارت about:memory را در آدرس بار کروم تایپ کنید. اگر مرورگرهای دیگری همزمان باز باشند، این گزینه به شما این امکان میدهد تا تمام حافظه مصرفی هر مرورگر و هر تب را ببینید و با هم مقایسه کنید. این گزینه شرایط خوبی فراهم میکند تا بفهمید کدام مرورگر بیشتر از بقیه سرعت کامپیوتر شما را پایین میآورد و در استفاده از مروگر خود تجدیدنظر کنید.

Reopen Website tabs that you closed by mistake

اگر اشتباهی تبی را بستید عصبانی نشوید. فقط کافیست کلیدهای Ctrl+ T را در گوگل کروم همزمان فشار دهید تا یک تب جدید باز شود. در تب جدید گزینهای به نام Recently closed tabs وجود دارد که 6 تب آخری که باز کردید را نمایش میدهد.

Version

عبارت about:version را در آدرس بار تایپ کنید. با این کار صفحهای باز میشود که نشان میدهد نرمافزاری که استفاده میکنید کدام ورژن از کروم است.

هیچ کس دوست ندارد کاری کند که صفحهی مرورگر هنگ کند ولی خب اگر عبارت about:hang را آن بالا تایپ کنید میتوانید با دست خودتان کاری کنید تا صفحه هنگ کند!

about:network

این صفحه جهت عملیات به اصطلاح I/O Tracking به کار میرود.

در مرورگر فایرفاکس این کار به وسیله افزونه ای به نام Live HTTP Headers امکان پذیر است که کروم آن را در خود جای داده است.

جهت استفاده از آن بر روی دکمه Start I/O tracking کلیک کنید.

سپس در یک تب جدید ، یک سایت رو باز کنید و مجدد به همین تب برگردید تا شاهد نتیجه کار باشید.

لیست کلیه عکس ها ، اسکریپتها و آبجکت های لود شده در آن صفحه را به شکل زنده مشاهده خواهید کرد! واقعأ قابلیت جالبی است.

فناوری هک مغز چقدر واقعی است؟

آیا ایده کریس نولان به حقیقت می پیوندد؟

یکی از متخصصان اپل در وبلاگش نوشت: زمانی که تازه آیپاد ظهور کرده بود، با اعضای تیمم تصمیم گرفتیم که محصولی را با نام iDream طراحی کنیم. ایده طراحی آی دریم این بود که رویاهای افراد را به وسیله آن ضبط کنیم، به طوری که فرد یا شخص سوم بتواند آن رویاها را در دنیای بیداری ببیند. با تماشای فیلم «سرآغاز» کریس نولان – که در آن ذهن و چشم بیشتر از ذهن و قلب با هم در ارتباطند – این پرسش در ذهنم ایجاد شد که با چه فناوری ها می توان به رویاهای افراد نفوذ کرد؟

وی همچنین گفت: استودیوی فیلم وارنر برادرز برای ساخت این فیلم مجبور شده یک ابزار دستی را به جای ابزار قابل نفوذ به ذهن به کار ببرد، اما موضوع اصلی اینجاست که خود محققان هم به اشتراک گذاری رویاهای شفاف و همچنین ساخت این ابزار را شدنی می دانند.

وی افزود: از آنجا که آدم مشکوکی هستم، در این مورد بیشتر تحقیق کردم و در جایی خواندم که محققان از ابزارهایی با نام NovaDreamer بهره می گیرند که یک ماسک خواب است و می تواند حرکات چشم فرد را در زمان خواب کنترل کند. این ابزار می تواند با توجه به بازخوردهای دیداری و شنیداری، رویاها را بازخوانی کند. این تقریبا همان چیزی است که در فیلم سرآغاز وجود دارد و ابزاری که در این فیلم نشان داده شده، بدون اینکه فرد را از خواب بیدار کند، رویاهای شفاف او را فعال می کند.

وی عنوان کرد: به این فکر می کنم که باید به برنامه های موبایل، کتاب های الکترونیکی کیندل یا دستگاه های خاک خورده ای که برای تجدید خاطرات در انباری نگه می داریم، سفت بچسبیم تا مبادا متجاوزان به رویاهای مان رخنه کنند. بعد هم به این فکر می کنم که از کجا مطمئن باشم که ذهن ناخودآگاهم تا حالا دستکاری نشده است؟!

علم هم تایید می کند

تحقیقات نشان می دهند که داشتن رویای شفاف و همچنین به اشتراک گذاری رویاها امکان پذیرند. فناوری واقعی القای خواب شفاف بسیار شبیه به فناوری ای است که در فیلم سرآغاز به نمایش درآمده است. براساس یافته های کریک وب (Graig Webb)، تحلیلگر خواب، نفوذ بدون اجازه شخص و همچنین جمع آوری اطلاعات مربوط به ذهن و تجربیات مرتبط با خواب، نظیر دیدن رویاهای شخص از راه دور همگی امکان پذیرند و در آینده ای نه چندان دور فناوری های این چنینی ابداع خواهند شد.

به گفت وب، شواهدی در دست است که نشان می دهد یک شبکه درونی نامریی وجود دارد که تمامی افراد را همانند لینک های اینترنتی در دنیای فیزیکی به هم متصل می کند. علاوه بر این، وب ادعا می کند که بیشتر افراد از رویاها و خواب شفاف برای کشف مرزهای داخلی استفاده می کنند تا بتوانند درون ذهن شخص نفوذ کنند.

وب در یکی دیگر از تحقیقاتش از NovaDreamer استفاده کرد و توانست بدون اینکه شخص را از خواب بیدار کند، ذهن او را بخواند. وب معتقد است که از این تجربیات می تواند در جهت جلوگیری از بی خوابی یا راه رفتن در خواب بهره برد.

.::مرجع کد آهنگ::.

.::دریافت کد موزیک::.